Wykupienie dostępu pozwoli Ci czytać artykuły wysokiej jakości i wspierać niezależne dziennikarstwo w wymagających dla wydawców czasach. Rośnij z nami! Pełna oferta →

Najpierw była klimatyzacja. Uruchomiła się z pełną mocą, zionąc lodowatym powietrzem ze wszystkich wywietrzników auta. Potem radio, bez udziału kierowcy, zmieniło stację i podkręciło głośność na maksimum, a wycieraczki zaczęły bezproduktywnie zamiatać przednią szybę.

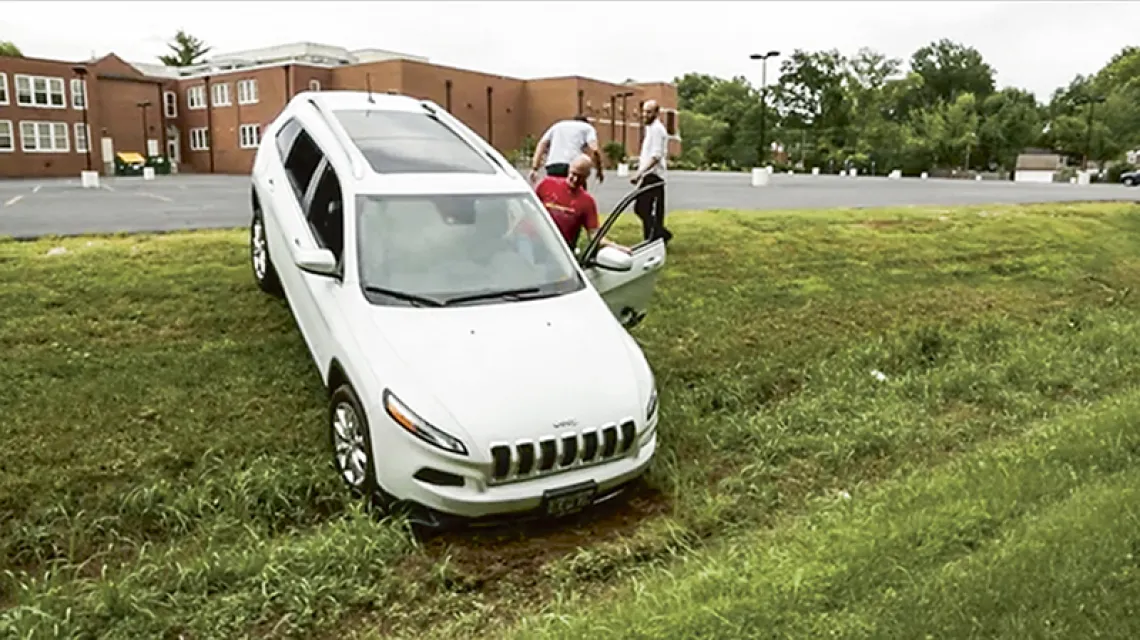

Potem hakerzy odłączyli silnik. Jeep cherokee z 2014 r. toczył się siłą pędu po autostradzie pod St. Louis, wioząc bezradnego Andy’ego Greenberga, dziennikarza magazynu „Wired”.

To nie był zamach. Raczej eksperyment naukowy. Jeden z tych, które potrafią przyprawić o palpitację serca nie tylko uczestnika, ale i miliony czytelników, którzy po przeczytaniu artykułu nerwowo zaczynają się przyglądać swoim pojazdom. A zwłaszcza dyrektorów produkującego samochód koncernu Fiat Chrysler, którzy natychmiast po publikacji materiału zarządzili, że półtora miliona wyprodukowanych przez nich pojazdów ma się pilnie zgłosić do warsztatów.

Bo Greenberg i ludzie odpowiedzialni za jego samochodowe problemy – inżynierowie Charlie Miller i Chris Valasek – udowodnili, że w 2015 r. prawie nic już nie jest tak bezpieczne, jak by się wydawało. A zdeterminowany, utalentowany haker jest w stanie rzucić świat na kolana.

Przedmioty podpięte

W gruncie rzeczy sami jesteśmy sobie winni. Powodowani lenistwem, gadżeciarstwem – ale też w ogromnym stopniu dążeniem do komputerowej efektywności w niemal każdej dziedzinie życia – sprawiliśmy, że prawie każda z tych dziedzin daje się zhakować.

Co roku, latem, najlepsi hakerzy świata – przynajmniej ci, którzy chcą się ujawnić – spotykają się na konferencji Def Con. Jej logo to piracka flaga z piszczelami – ale z uśmiechniętym emotikonem zamiast czaszki. Jednak każda konferencja sprawia, że komuś do śmiechu zdecydowanie nie jest, bo uczestnicy Def Conu lubują się w wytykaniu dziur w zabezpieczeniach najbardziej zaawansowanych, najpowszechniejszych technologii świata. Tym razem trafiło na twórców tzw. internetu rzeczy (Internet of Things).

Założenie jest proste: niemal każdy przedmiot można usprawnić, podpinając go do sieci. Lodówki, które wiedzą, kiedy upłynie data ważności mleka, i zamówią nowe z dostawą do domu. Zraszacze, które znają prognozę pogody i nie podlewają trawnika bez sensu. Termostaty, które wiedzą, kiedy ich właściciel wraca do domu. Ale i całe fabryki, sieci energetyczne czy miasta optymalizujące swoje funkcjonowanie przez dopływ danych z sieci. To nie tylko wygoda, ale i nadzieja na kolosalne oszczędności. Stosowane na masową skalę, podobne technologie dałyby nam szansę na zmniejszenie marnotrawstwa surowców i energii, co jest niezmiernie istotne nie tylko ze względu na koszty, ale i na ochronę środowiska.

To jeden z najdynamiczniej rozwijających się sektorów cyfrowej gospodarki; dziś do internetu podpiętych jest około 25 mld urządzeń – a to dopiero początek. W ciągu pięciu lat ma być ich – według różnych szacunków – 50 albo nawet 200 mld. McKinsey & Company szacuje, że internet rzeczy do 2025 r. będzie wart 11,1 tryliona dolarów. Około 11 proc. światowej gospodarki.

Każdy kij ma jednak dwa końce. Dziś większość ataków hakerskich zostaje wewnątrz pamięci komputera. Przestępcy kradną dane, numery kart kredytowych, zdjęcia czy dokumenty. Ale wraz ze wzrostem liczby urządzeń sprzężonych z komputerami, odpowiednio wyszkoleni przestępcy, agenci czy terroryści mogą zacząć wpływać na fizyczną rzeczywistość w bardziej namacalny sposób. Manipulując funkcjonowaniem sygnalizatorów ulicznych, zmieniając ciśnienie wewnątrz gazociągów, kontrolując przemysłową maszynerię.

Znamy już co najmniej trzy takie przypadki.

Na celowniku

Latem 1982 r. na Syberii doszło do jednej z największych w historii nieatomowych eksplozji. Wybuchł gigantyczny rurociąg transportujący gaz do europejskiej części ZSRR. Winne było oprogramowanie podłożone KGB przez amerykański wywiad. Amerykanie wiedząc, że rosyjscy szpiedzy szukają sterowników do rurociągu, podrzucili im zainfekowany kod, który początkowo działał doskonale, ale po uprzednio zaprogramowanym odstępie czasu doprowadził do katastrofy.

Druga taka operacja to słynny wirus Stuxnet, stworzony prawdopodobnie przez USA i Izrael. Zdestabilizował prace irańskiego programu wzbogacania uranu za sprawą subtelnej manipulacji pracą wirówek.

I wreszcie, w ubiegłym roku, niemiecki Urząd Bezpieczeństwa Informacji ujawnił, że hakerzy doprowadzili do wybuchu pieca w jednej z niemieckich hut, blokując jego system awaryjnego wyłączenia.

Wielki przemysł to jedno. Takie ataki wymagają kolosalnych środków, znakomitej organizacji i wiedzy niedostępnej powszechnie. Słowem – stoją za nimi kraje albo ogromne organizacje. Pojedynczy obywatel rzadko znajduje się na ich celowniku.

Ale celownikami też można manipulować – o czym również donosił magazyn „Wired”. Dwa lata temu amerykańska firma TrackingPoint wypuściła na rynek urządzenie, które każdego strzelca miało zmienić w snajpera. Na pierwszy rzut oka przypominało dużą lunetę celowniczą. W rzeczywistości było złożonym komputerem, który, uwzględniając masę pocisku, temperaturę, prędkość wiatru i odległość, obliczał trajektorię lotu kuli i dawał znać użytkownikowi, kiedy pociągnąć za spust, żeby trafić w cel. W założeniu korzystać z cybercelownika mieli myśliwi. Stąd jeszcze jedna funkcja: celownik rejestruje wideo i może je przez WiFi wysyłać na YouTube’a czy Facebooka.

Właśnie to stało się źródłem problemów.

Informatycy Runa Sandvik i Michael Auger dzięki połączeniu WiFi potrafią kontrolować parametry broni. I nie tylko sprawić, że strzelec chybi. Przy odpowiedniej dozie precyzji mogą posłać kulę w inny cel niż ten, dla którego była przeznaczona.

Kolor kapelusza

Z punktu widzenia hakerów problemem jest często to, że nowa generacja podpiętych do internetu przedmiotów jest projektowana przez ludzi, którzy nigdy wcześniej nie mieli do czynienia z bezpieczeństwem w internecie. Stąd mizerne zabezpieczenia, liche szyfry i starożytne oprogramowanie wykorzystywane w urządzeniach.

Według badań firmy Hewlett-Packard trzy czwarte urządzeń „inteligentnych” podatnych jest na ataki hakerów. Z dziesięciu wymienionych w raporcie urządzeń: telewizorów, termostatów, kamerek internetowych – każde miało około 25 słabych punktów, które mógł wykorzystać napastnik.

To niepokojące zwłaszcza w przypadku urządzeń rejestrujących obraz bądź sterowanych głosem. Bo każda luka otwiera drogę do ataków brutalnie naruszających prywatność. Zeszłoroczna afera z wyciekiem setek nagich zdjęć hollywoodzkich osobistości to drobnostka w porównaniu z potencjałem, który hakerom dają takie luki.

A luki bywają naprawdę głęboko zakorzenione. W przypadku samochodów większość modeli opiera się na architekturze CAN, opracowanej przez Boscha jeszcze w latach 80. Na dziesięciolecia przed tym, gdy komukolwiek śniło się podpięcie samochodu do sieci. Głęboka przebudowa tego systemu będzie bardzo czasochłonna – i bardzo kosztowna.

Większość z takich luk zostanie zlikwidowana. Etos hakerów – tych, których określa się jako „białe kapelusze”, w odróżnieniu od cyberprzestępców – opiera się na wyszukiwaniu słabości systemu w celu naprawy, a nie niecnego wykorzystania. Niestety, czasami hakerzy w „czarnych kapeluszach” są po prostu szybsi. Nowoczesne technologie zmieniają nasz świat na lepsze, ale tworzą też zupełnie nowe problemy.

Bo kto jeszcze kilka lat temu pomyślałby, że można będzie zdalnie zablokować hamulce w sterowanej smartfonem elektrycznej deskorolce? A właśnie dokonał tego australijski haker Richo Healey, posyłając jej właściciela na ziemię. ©

WOJCIECH BRZEZIŃSKI jest dziennikarzem Polsat News, gdzie prowadzi autorski program popularnonaukowy „Horyzont zdarzeń”. Stale współpracuje z „TP”.

Pierwszy haker w historii

Nevil Maskelyne nie wyglądał jak stereotypowy haker. Przeciwnie. Był szczupłym, 39-letnim, dobrze ubranym brytyjskim dżentelmenem o pozornie nienagannych manierach. Spotkać go w ubiorze innym niż doskonale skrojony garnitur było nie do pomyślenia. Ale z drugiej strony trudno oczekiwać, by w 1903 r. wybitny brytyjski iluzjonista nosił koszulę w kratę.

A właśnie w 1903 r. Maskelyne, dziedzic jednego z najwybitniejszych magików wszech czasów, zapisał się w historii włamań do sieci teleinformatycznych.

Miejscem włamania była Królewska Akademia Nauk. Wybitni fizycy Guglielmo Marconi (na zdjęciu po prawej) i John Ambrose Fleming mieli tam publicznie zademonstrować najnowszą technologię – system do przekazywania wiadomości na odległość za pośrednictwem radia. Jak zapewniali – całkowicie bezpiecznie i z pełnym poszanowaniem prywatności.

Tyle że zamiast nadawanej przez Marconiego wiadomości, odbiornik zaczął wystukiwać alfabetem Morse’a w kółko słowo: „Rats” – łagodne angielskie przekleństwo, jak nasze „o, kurka”. Po chwili haker przeszedł do ofensywy i uraczył odbiorców wierszykiem, w luźnym tłumaczeniu głoszącym: „Był sobie młodzieniec z Bolonii, co widownię robił w konia”.

Ktoś nadawał do sali sygnały tak mocne, że zagłuszały o wiele słabszy sygnał Marconiego. Tym kimś był oczywiście Maskelyne, który poza teatralną sceną był pomysłowym wynalazcą. Prawdopodobnie wynajęli go operatorzy sieci telegraficznych, by zdyskredytować Marconiego, którego uważali za groźnego konkurenta.

Swoim „włamaniem”, jak każdy dobry haker, Maskelyne wykazał krytyczną słabość systemu: w przeciwieństwie do tego, co głosił Marconi, radio nie było bezpiecznym kanałem komunikacji. ©