Wykupienie dostępu pozwoli Ci czytać artykuły wysokiej jakości i wspierać niezależne dziennikarstwo w wymagających dla wydawców czasach. Rośnij z nami! Pełna oferta →

Państwo polskie dostało w miniony weekend tęgie i bolesne lanie. Nie, to jeszcze (miejmy nadzieję...) nie powód, żeby przypuszczać, iż systemy informatyczne wojska, policji, wywiadu czy choćby administracji są całkowicie bezbronne. Stosuje się do nich przecież znacznie mocniejsze procedury zabezpieczeń niż w stosunku do stron internetowych, nawet tych rządowych. Ale weekendowe bombardowanie, jakie przeszły serwisy rządu, to nie tylko kompromitacja administratorów tych stron. To także kompromitacja wizerunku państwa. I to nie tylko w wymiarze bezpieczeństwa sieciowego.

Być może ważniejszy wymiar kompromitacji dotyczy aktu prawnego, który stał się przyczyną całego zamieszania – omal nieprzyjętego z pogwałceniem podstawowych zasad procesu demokratycznego: bez udziału zainteresowanych i w formie mogącej pozostawić zwykłych obywateli bezbronnymi wobec wielkich podmiotów gospodarczych i prawnych.

Wilki z lasu

Podobno wcale nie zaczęło się od ataku – przyjmijmy na chwilę to nieprecyzyjne sformułowanie – hakerskiego. Według ekspertów serwisu Niebezpiecznik.pl, którzy od początku monitorowali wydarzenia, strona Sejmu, która przestała działać jako pierwsza, miała zwykłą awarię. Dopiero później pogłoska na temat ataku zaczęła krążyć w sieci i coraz więcej użytkowników chciało ją sprawdzić. Dodajmy, że rzecz zbiegła się w czasie ze sparaliżowaniem przez hakerów amerykańskich serwisów rządowych w zemście za zamknięcie serwisów MegaUpload i MegaVideo, na których udostępniano treści pirackie, ale nie tylko: użytkownicy przechowywali tam też prywatne pliki. Wyszło na to, że internetowa wojna światowa dociera do Polski.

Równocześnie zaczęło się (wreszcie!) mówić i pisać o międzynarodowych aktach prawnych: SOPA, amerykańskim „Stop Online Piracy Act”, i jego odpowiedniku przyjętym przez Unię, a więc mającym dotyczyć także Polski, czyli sławetnym ACTA. Jak zwraca uwagę w swoim serwisie prawo.vagla.pl Piotr Waglowski, ekspert w zakresie prawa internetu, dokument w pliku PDF zawierający wniosek ministerstwa w sprawie przyjęcia ACTA, ważył aż 25 MB. Ponieważ obszernie podawano sobie do niego linki w sieci, musiało w końcu dojść do przeciążenia serwera.

Na początku zaistniał więc tzw. „Efekt Wykopu” (od nazwy serwisu służącego przekazywaniu sobie ciekawych linków) – strona MKiDN przestała działać wskutek ogromnego zainteresowania.

Dodajmy: jeden z najprostszych i brutalniejszych sposobów zaatakowania strony polega właśnie na sztucznym wygenerowaniu ogromnego zainteresowania nią – robi się to przy pomocy programów, które w sieci można znaleźć bez trudu. Tzw. atak DDoS (Distributed Denial of Service) to w uproszczeniu zmuszenie serwera, by obsłużył liczbę wywołań strony przekraczającą jego możliwości.

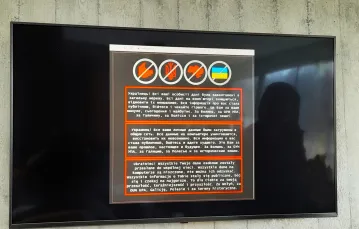

Prawdopodobnie zatem gdy już informacja, że strony nie działają, żyła własnym życiem, zaktywizowali się ludzie okrzyknięci później hakerami. I zaczęli atakować kolejne strony rządowe, a także stronę rzecznika rządu Pawła Grasia. Ten wywołał wilka z lasu – powiedział mediom, że trudno mówić o ataku hakerskim, gdy o ataku można już było mówić...

Tylko czy aby na pewno polskie serwery zostały zaatakowane przez międzynarodowe konsorcjum hakerów?

Duch roju

Anonymous to nie jest zorganizowana, hierarchiczna grupa hakerów, która ma kwaterę główną gdzieś na odludziu, z siedzącym w niej geniuszem otoczonym monitorami i zanoszącym się obłąkańczym śmiechem. Anonymous to raczej idea niż organizacja. Zapewne można mówić o „członkach stałych”, wysokiej klasy hakerach z poczuciem społecznej misji, ale, jak się wydaje, żeby móc się nazwać członkiem Anonymous wystarczy... podpisać się jako Anonymous. Ważne, by działania w sieci – lub w szerzej rozumianej sferze publicznej, bo Anonymous to też demonstracje, akcje plakatowe itp. – podejmować z motywacji podzielanych przez innych członków.

Anoni, jak mówią o sobie w Polsce, uważają się za obrońców uciśnionych, występują w obronie wolności wypowiedzi, atakują korporacje, przedsiębiorstwa, a nawet związki wyznaniowe (wypowiedzieli wojnę scjentologom), które w ich przekonaniu uciskają jednostki. To nie struktura dowodzenia, przeciwnie: to struktura, którą medioznawcza Howard Rheingold nazwałby smart mob (zmyślny tłum). To rozproszone jednostki dysponujące sprawnym systemem porozumiewania się (wystarczą zwykłe fora czy serwisy społecznościowe, np. Twitter), zdolne do szybkich, skoordynowanych działań. Tak jak rój pszczół. Pojawia się, atakuje w ściśle skoordynowany sposób, i rozprasza – ale kto kieruje rojem?

„Rojenie się”, czyli swarming, to właściwie modelowa taktyka społeczeństwa sieciowego: zarówno gdy chodzi o popieranie akcji charytatywnych, jak też – o czym w weekend przekonaliśmy się na własnej skórze – o urządzanie cyberdemolki.

Anonymous posługują się dość nadętą retoryką i symboliką zaczerpniętą z doskonałego komiksu Alana Moore’a i Davida Lloyda pt. „V jak Vendetta” (zekranizowanego przez Jamesa McTeigue’a). Jego bohater, noszący maskę, która stała się ikoną Anonów, to samotny buntownik występujący przeciw totalitarnej władzy, zdolny do zainspirowania i – właśnie – oddolnego porwania do buntu ogromnych mas, które uwierzyły w jego legendę.

Anonymous piszą o sobie: „Jesteśmy Anominowi. Jesteśmy Legionem. Nie wybaczamy. Nie zapominamy. Oczekujcie nas”. Dla wielu rozpalonych umysłów przed komputerami, uwiedzionych romantycznym urokiem mitu hakera, perspektywa stania się częścią legionu idealistów, sieciowych Robin Hoodów, na pewno jest ponętna.

Ale co weekendowy atak miał wspólnego z szerzeniem idei wolności? O to można by zapytać np. organizacje pozarządowe zajmujące się wolnością w internecie, których lata pracy mogły zostać w weekend zdemolowane wraz z rządowymi stronami. Teraz oddolne, obywatelskie działania w sieci będą się kojarzyć głównie z domorosłymi hakerami, a nie z nimi.

Gdy więc media i politycy mantrują o „grupie hakerów, która za cel wzięła Polskę”, należy sobie uświadomić, że zapewne wielu z tych „hakerów” siedziało w swoich domach tu, w Polsce właśnie. Nie zaatakował nas zewnętrzny wróg, lecz internetowa społeczność buntowników – także, niestety, zadymiarzy. Od szczytnych słów do głupich czynów jest zaskakująco blisko.

Pytanie też, o co właściwie walczyli, blokując rządowe strony?

Tajne przez poufne

W wywołanym naprędce zamieszaniu wokół ACTA przywoływano głównie hasła o cenzurze internetu i „zamykaniu YouTube’a”, a kompetentne głosy ekspertów i niezborne wypowiedzi polityków tonęły w zbiorowej histerii. Zapewne wielu weekendowych zadymiarzy włączyło się do ataków, żeby bronić możliwości ściągania pirackich filmów i muzyki z sieci.

Co nie znaczy, że z ACTA wszystko jest w porządku. Anti-Counterfeiting Trade Agreement to porozumienie międzynarodowe, do którego przystąpiła Unia, mające być aktem prawnym wymierzonym w handel podróbkami, dotyczące jednak w ogromnej części ochrony praw do własności intelektualnej w internecie. Pytanie, w jakim stopniu może być ono skuteczne.

Jest poza wszelką dyskusją, że bezczelne łamanie praw autorskich to internetowa codzienność i że powinny być one lepiej chronione, niż to się dzieje teraz. Jednak już dawno nie żyjemy w świecie prostych rozstrzygnięć, gdzie za publikacją czegokolwiek stała konkretna instytucja w rodzaju gazety czy telewizji. Dziś narzędziami do masowej publikacji treści dysponuje każdy – i jest to jedno z wielkich osiągnięć naszej kultury. Zmiana ta powoduje jednak, że nie sposób już bronić świętego prawa autora do swoich utworów (także: do czerpania ze swojej pracy słusznie należnych honorariów) dawnymi środkami. Sposoby ochrony własności intelektualnej są dopiero do wypracowania – choć istnieją już świetne modele w rodzaju Creative Commons – alternatywa dla standardowych praw autorskich, dająca autorowi swobodę i elastyczność w kształtowaniu zakresu ochrony.

Gdy rząd Donalda Tuska próbował w ramach uregulowań dotyczących hazardu wprowadzić tylnymi drzwiami narzędzia do kontroli internetu, i gdy masowo zaprotestowały rozmaite środowiska, ostatecznie zwołano pospieszny „okrągły stół” i wydawało się, że do porozumienia jest krok bliżej. Tymczasem strony, które wypracowały ACTA, postąpiły dokładnie na przekór procesowi demokratycznemu – uporczywie, do ostatniej chwili działając w ścisłej tajemnicy. Dopiero teraz, spłoszeni weekendową cyberofensywą, polscy politycy zamierzają zasiąść, poniewczasie, do konsultacji społecznych. Ten numer „TP” zamykamy jeszcze przed zapowiadanymi rozmowami.

Wszystko zostało więc postawione na głowie, i tryb pracy nad ACTA stał się słusznie jednym z głównych zarzutów przeciwko temu aktowi. Wspomniany Piotr Waglowski sformułował w swoim serwisie szereg pytań do urzędników i polityków – np. o to, dlaczego do stołu negocjacyjnego dopuszczano niektóre przedsiębiorstwa działające komercyjnie na globalnym rynku, a nie dopuszczano przedstawicieli organizacji pozarządowych, którzy się tego głośno domagali. A także, na których stronach Biuletynu Informacji Publicznej obywatele mogą zapoznać się z uwagami zgłaszanymi w trakcie konsultacji międzyresortowych, które podobno odbywały się w sprawie ACTA.

Co jednak ważniejsze: ACTA rzeczywiście tworzy szereg bardzo niebezpiecznych narzędzi. Zaczynając od samych definicji: „posiadacz praw” według ACTA to „federacje i stowarzyszenia posiadające zdolność prawną do dochodzenia praw do własności intelektualnej” – a więc nie faktyczny twórca, lecz organizacje zbiorowego zarządzania prawami są tu aktorem. Jako że organizacje te obracają pieniędzmi autorów, są one z natury rzeczy zwolennikami jak najbardziej rygorystycznych rozwiązań.

Po drugie, za „właściwe [do podejmowania działań] organy” ACTA uznaje „odpowiednie organy sądowe, administracyjne lub organy ścigania zgodnie z prawodawstwem strony”. W tym świetle czytelniejszy staje się np. zapis: „Strona może, zgodnie ze swoimi przepisami ustawodawczymi i wykonawczymi, zapewnić swoim właściwym organom prawo do wydania dostawcy usług internetowych nakazu niezwłocznego ujawnienia posiadaczowi praw informacji wystarczających do zidentyfikowania abonenta, którego konto zostało użyte do domniemanego naruszenia...”. Czy to nie znaczy, że prywatny podmiot, jakim jest organizacja zbiorowego zarządzania, może w trybie administracyjnym, a nie sądowym, otrzymać dane osoby, co do której zachodzi tylko domniemanie naruszenia praw autorskich?

Każdy jest podejrzany?

Jak zauważa prawnik i bloger Teukros (teukros.wordpress.com), ACTA umożliwia ujawnienie danych wyłącznie na podstawie podejrzeń, a nie, jak dotychczas, gdy zasadność żądania jest uprawdopodobniona choćby cieniem dowodu – wskutek czego zostaje naruszona zasada choćby braku obowiązku dostarczania dowodów na swoją niekorzyść. Zmienia też polską zasadę ścigania naruszeń prawa autorskiego na wniosek pokrzywdzonego w zasadę ścigania z urzędu.

Łatwy i nieskrępowany drogą sądową dostęp do danych użytkowników to święty Graal korporacji i komercyjnych organizacji. ACTA wydaje się aktem skonstruowanym właśnie na ich potrzeby. Rzecz nie w tym, by sprzeciwiać się walce z piractwem. To poza dyskusją. Rzecz w tym, że komunikacja w sieci z natury rzeczy jest elastyczna i złożona. Czy jeśli bloger zalinkuje wideoklip z YouTube’a, staje się automatycznie przestępcą? Czy jeśli korzystam z internetowej przechowywalni plików (casus MegaUpload), która zostaje zamknięta, bo inni użytkownicy udostępniali tam pirackie treści, nie staję się pokrzywdzonym przez odpowiedzialność zbiorową? Jak szeroko można będzie bez kontroli sądu zakreślić owe „domniemania” naruszeń?

Problemów z ACTA jest więcej. Weźmy choćby zakaz rozpowszechniania narzędzi służących do „nieupoważnionego obchodzenia skutecznego środka technicznego” zabezpieczającego przed kopiowaniem. Uderza to nie tylko we właścicieli legalnie kupionych płyt czy e-booków, którzy chcą sobie wykonać kopię np. płyty do auta czy e-booka na niekompatybilny z oryginalnym formatem czytnik. Zwraca się uwagę np. na to, że osoby niewidome muszą np. rozkodować e-book, żeby móc skorzystać z syntezatora mowy czytającego im książkę.

Ważne są też pryncypia, np. nagminnie łamana, nie tylko w Polsce, zasada konsultowania nowych rozwiązań prawnych z reprezentantami obywateli. Albo zasada, na którą zwrócili uwagę publicyści dyskutujący w poniedziałkowym wydaniu Poranka radia Tok FM, że po to m.in. są sądy, by stały pomiędzy wielkimi podmiotami walczącymi o swoje interesy a szeregowym obywatelem, który może być przecież posądzony niesłusznie.

Państwo białej flagi

Zamiast debaty była więc histeria, zamiast obywatelskich działań oddolnych – internetowa rozróba, niczym się nieróżniąca od tego, co działo się 11 listopada 2011 r. na ulicach Warszawy.

Wydarzenia te, oprócz problemu z ACTA, obnażyły problem bardzo poważny. Jak mówi „Tygodnikowi” pragnący zachować anonimowość ekspert od bezpieczeństwa sieci: – Okazało się, że jako państwo jesteśmy całkowicie nieprzygotowani na tego typu sytuacje. A jest to groźniejsze niż sam, było nie było mało spektakularny i pospolity, rządzący się niskimi pobudkami atak DDoS.

Wraz ze stronami rządowymi naruszony został nie tylko prestiż państwa, ale też zaufanie do niego. Jak mamy wierzyć, że mający powstać system informacji o ubezpieczeniach zdrowotnych nie będzie podatny na ataki – a w systemie tym będzie już wchodzić w grę ludzkie zdrowie i życie? Jak teraz wierzyć, że Agencja Bezpieczeństwa Wewnętrznego potrafi zapewnić bezpieczeństwo krytycznych danych, gdy atakującym bez przeszkód udało się zablokować w niedzielę o 15.00 jej stronę internetową? Rzecz w tym, że „Anonimowi” dużo wcześniej zapowiedzieli, że to zrobią, i choćby ze względów prestiżowych administratorzy stron Agencji powinni byli do tego nie dopuścić. Najwyraźniej im się nie udało.

– Trzeba zauważyć, że mimo wszystko np. wojskowe sieci, które są odseparowane od internetu, pozostały nietknięte – zwraca uwagę ekspert, z którym rozmawiamy. – Także powołanie Ministerstwa Administracji i Cyfryzacji to krok w dobrym kierunku, podobnie jak opracowywanie rządowego programu ochrony cyberprzestrzeni. Ale w dyskusję o wszystkich tych kwestiach muszą być zaangażowane środowiska skupiające internautów, a także branża telekomunikacyjna. Najwyższy czas zacząć jakieś działania.

A jak na razie, cyberbojówkarze dokonali swobodnej demonstracji siły. Nie musieli sobie zadać wiele trudu. Jeśli wierzyć hakerom z grupy Polish Underground, którzy dokonali deface’u (czyli zmiany wyglądu) strony premiera, umieszczając tam film ze słynną blogerką „panią Baśką”, login administratora tej strony brzmiał „admin”, a hasło: „admin1”.