Atak na Ukrainę do wstrzyknięcia

Batalie tej wojny prawie nigdy nie trafiają do mediów. Cyberwojna jest niebywale niszczycielska i nie uznaje żadnych granic. Chce nawet sięgać do naszych głów.

Younesa (to oczywiście nie jest jego prawdziwe imię) poznaliśmy dzięki Jonathanowi Scottowi, specjaliście od cyberbezpieczeństwa, który niedawno rozpracowywał Pegasusa. Younes jest studentem. Przypisuje się mu włamanie do sieci rozstawionych przez Rosjan kamer, które miały monitorować ruchy ukraińskich wojsk. Hakerzy z Anonymous podmienili w nich hasła, odcinając w ten sposób jedno ze źródeł rosyjskiego rozpoznania.

– Próbujemy wyrządzić tyle zniszczeń, ile się da – mówi Younes.

Zaczynał od hakowania dla czystej frajdy i – jak sam przyznaje, był „zwykłym internetowym wandalem”. Kilka lat temu skontaktowały się z nim osoby z kolektywu Anonymous, będące pod wrażeniem jego dokonań. Grupa, która kiedyś atakowała zachodnie rządy w odwecie „za imperializm i łamanie praw człowieka”, teraz wypowiedziała wojnę Rosji.

Najbardziej widocznym aspektem działalności tego kolektywu są ataki DDoS. Od początku konfliktu udało mu się sparaliżować kilkaset rosyjskich i białoruskich witryn. Niektóre, jak strona Gazpromu, agencji TASS czy Kremla, pozostawały wyłączone przez kilkadziesiąt godzin. Ataki DDoS wzmagają co prawda poczucie chaosu i przynoszą straty zaatakowanym instytucjom czy firmom, ale zwykle nie wyrządzają trwałych zniszczeń. O największych tego typu akcjach nie dowiedziała się jednak opinia publiczna.

– Staramy się stworzyć nad Ukrainą tarczę – mówi pochodzący z Polski haker działający pod szyldem Anonymous. – Kiedy oni atakują, odpowiadamy jeszcze większym atakiem, paraliżując ich działania.

– Putin przez lata był świadomy siły nowych technologii i zdeterminowany, by ich używać, czego najlepszym przykładem była rosyjska machina dezinformacyjna. I teraz ktoś powiedział mu: „sprawdzam” – uważa Maciej Broniarz, architekt bezpieczeństwa i systemów informatycznych, wykładowca w Centrum Nauk Sądowych Uniwersytetu Warszawskiego. Zaznacza jednak, że Rosja po pierwszym szoku zdecydowała się na działania radykalne, odłączając znaczną część swojej sieci od światowego internetu.

– To powoduje, że tak wielkie cyberataki, jak w pierwszych dniach po inwazji, stają się trudniejsze – mówi. – Separacja Rosji od ogólnoświatowej sieci ułatwia pracę machinie putinowskiej propagandy.

Wśród hakerów działających na rzecz Ukrainy są też tacy, którzy opanowali sztukę wyrządzania permanentnych szkód. W trzecim dniu wojny grupa Network Battalion 65’, wrzuciła do mediów społecznościowych zapis ataku, w którym napastnicy przejęli systemy sterowania kompresorami gazu w Nogir w Osetii Północnej, co potencjalnie pozwalało im na wywołanie wybuchu.

ATAK NA UKRAINĘ - zobacz nasz serwis specjalny

– Ten kompresor zhakowali moi znajomi. Wiemy, że większość Rosjan nie chce tej wojny, więc pomysł, że mielibyśmy celowo wywołać eksplozję, to stuprocentowa bujda – twierdzi Younes. – Musieliśmy wyznaczyć sobie kilka zasad na początku cyberwojny z Rosją. Niektóre z nich to: żadnych ataków na szkoły, szpitale czy sterowniki przemysłowe w celu wywołania chaosu. Jesteśmy hakerami, a nie mordercami.

Większość zaawansowanych ataków hakerskich opiera się na tzw. zero-daysach (Zero-day exploit) – lukach w oprogramowaniu, które nie zostały jeszcze załatane przez ich producentów ani upublicznione (czyli upłynęło zero dni od ich oficjalnego wykrycia). Mogą one dawać dostęp do najbardziej podstawowych funkcji systemów infrastruktury krytycznej i pozwalają m.in. paraliżować ją albo w skrajnych przypadkach fizycznie niszczyć (to także rosyjscy hakerzy „przećwiczyli” kilka lat temu na Ukrainie).

– Rosja jest jednym z najmocniejszych krajów w tej dziedzinie. Prawdopodobnie mają do dyspozycji setki zero-daysów – twierdzi Younes.

Według National Cyber Power Index opracowywanego przez Belfer Center Uniwersytetu Harvarda „wielką piątką” krajów o najbardziej kompleksowych możliwościach prowadzenia działań w cyberprzestrzeni są kolejno USA, Chiny, Wielka Brytania, Rosja i Holandia. Mają one odpowiednio wyszkolonych ludzi, własne narzędzia, strategie i taktyki pozwalające efektywnie prowadzić działania defensywne i ofensywne.

– Rosja może chcieć zaatakować ukraińskie systemy SCADA [nadzorujące przebieg procesu technologicznego lub produkcyjnego – red.] i powodować gigantyczne wyłączenia. Rosyjskie cybersłużby zdecydowanie mają takie możliwości i spodziewam się, że je wykorzystają – uważa Younes. Kiedy może to nastąpić? Część ekspertów wskazuje, że największe zagrożenie pojawi się, gdy Kreml uzna, że nie ma szans na odniesienie militarnego zwycięstwa w Ukrainie.

– Wtedy jest dużo większe prawdopodobieństwo, że walka przeniesie się do innej przestrzeni – mówi Maciej Broniarz.

– Sztuką nie jest jednak narobienie hałasu. Najważniejsze operacje dzieją się w ścisłej tajemnicy i raczej nie trafiają do mediów. Należy założyć, że służby obu stron działają już teraz i cały czas dochodzi do prób wejścia do systemów i ich infiltracji oraz obrony – dodaje Krzysztof Kaliński, ekspert ds. cyberterroryzmu z Centrum Badań nad Terroryzmem im. Krzysztofa Liedela w Collegium Civitas. I przypomina, że obrona systemów IT przed napastnikami to proces ciągły, a atakującemu wystarczy, że uda się tylko raz.

Jegor Auszew, koordynator ukraińskiej „Armii Informatycznej”: Mamy już tysiąc hakerów-ochotników i 200 tysięcy ludzi, którzy walczą z rosyjską dezinformacją.

Czy Polska jest przygotowana do cyberataków na dużą skalę? Maciej Broniarz: – Gdyby do takich ataków, jak w Ukrainie, doszło u nas, to mocno bym się zdziwił, jeśli konsekwencje nie byłyby opłakane. Firmy robią w zakresie bezpieczeństwa cybernetycznego dużo, ale bezpieczeństwo naszego sektora rządowego jest dyskusyjne i wcale nie trzeba sięgać do afery z wyciekiem maili ze skrzynki ministra Dworczyka. Jeszcze zanim wybuchła, okazało się, że część serwerów rządowych zostało zhakowanych, bo przez lata nie aktualizowano systemu Microsoft Exchange. Jeszcze wcześniej z audytu, podczas którego sprawdzano, jak starego oprogramowania używa się w Polsce, wynikło, że część pamięta czasy prezydentury Lecha Wałęsy, i w tym zakresie zaległości ma przede wszystkim sektor publiczny. Deklaracje rządowe, że dochodzi u nas do cyberataków i są one odpierane, traktowałbym jako PR. Dużych ataków jeszcze po prostu nie widzieliśmy – stwierdza ekspert. – Tym, co mnie martwi w kontekście Polski, jest fakt, iż regularnie przy okazji audytów czy testów penetracyjnych znajdujemy ślady włamań. Możliwe, że skala zinfiltrowanych systemów jest większa, ale jeszcze o tym nie wiemy. Że napastnicy są w systemie np. od dwóch lat, ale nic nie robią, poza cyklicznym logowaniem się i sprawdzaniem, czy nie stracili dostępu. W newralgicznym momencie mogą zniszczyć system lub sukcesywnie pobierać z niego dane.

Krzysztof Kaliński: – Można mieć tylko nadzieję, że Polska nie znajduje się na pierwszej linii zainteresowania Rosjan.

– W Rosji widać już w tej chwili elementy zarządzania kryzysowego – mówi prof. Tomasz Aleksandrowicz, wykładowca Wyższej Szkoły Policji w Szczytnie i Collegium Civitas w Warszawie. – Przekaz skierowany na własnych obywateli i totalne odcięcie ich od informacji z zewnątrz oraz przedstawianie całej operacji w Ukrainie jako wręcz obrony Rosji. Jeszcze chwila i okaże się, że Ukraińcy szykowali łodzie atomowe, by zaatakować Rosjan. Spodziewam się, że walka informacyjna Kremla dalej będzie posuwała się w kierunku, który normalny, orientujący się w świecie człowiek będzie traktował jako idiotyzm. Ale, biorąc pod uwagę ostatnie wydarzenia w Przemyślu, można się spodziewać, że znajdą się tacy, którzy w to uwierzą.

Post pojawił się o piątej nad ranem. „Znalezione w sieci... porażka” – pisze użytkowniczka Facebooka. Z jej posta, okraszonego zdjęciami mężczyzn o ciemnej karnacji, wynika, że podają się oni za uchodźców z Ukrainy, choć nie mają z nimi nic wspólnego. „Na Białorusi budowali mur a my jeszcze ich karmimy i dajemy dary” – stwierdza autorka. Posty identycznej treści, jak ten kobiety podającej się za Ślązaczkę na stałe mieszkającą w Leverkusen, już wcześniej były publikowane w polskich mediach społecznościowych.

– Nie wiem, z jakiego powodu właśnie ten został w ciągu 24 godzin rozpowszechniony 72 tys. razy – mówi Michał Fedorowicz, prezes Instytutu Badań Internetu i Mediów Społecznościowych. – To znaczy, że dotarł do łącznie 15 mln ludzi. Dla porównania post Roberta Lewandowskiego, w którym ogłosił, że nie zagra w meczu z Rosją, jeden z najpopularniejszych w polskim internecie w ostatnich dniach, miał zasięg o połowę mniejszy.

Równolegle do wojny wywołanej przez Rosję agresją na Ukrainę toczy się jeszcze jedna batalia – cyfrowa. Cyberwojna też jest niebywale niszczycielska. Nie uznaje granic. I próbuje też walczyć o nasze umysły. Opowiadają w Podkaście Powszechnym Agata Kaźmierska i Wojciech Brzeziński – dziennikarze „Tygodnika”, autorzy książki „Strefy cyberwojny”

Ekspert zaznacza, że płatna kampania w mediach społecznościowych, która miałaby dotrzeć do tylu odbiorców, co post Ślązaczki, kosztowałaby około miliona złotych. Co ciekawe, post rozchodził się w sieci nie do przypadkowych osób, lecz do ściśle określonych grup: antyszczepionkowców czy kibiców piłkarskich, i – jak zaznacza Fedorowicz – większość postów, a niekiedy również szerujących je kont, zniknęła już z internetu. Swój post skasowała też Ślązaczka.

– Na pewno to było zaplanowane działanie. Miało na celu wywołanie histerii w Przemyślu oraz agresji w grupach kibicowskich w Przemyślu, Tarnowie i Krakowie. W związku z tą sprawą pojawia się cała seria pytań, szczególnie że nie wygląda, by był to ruch całkowicie sztucznie generowany, przez co ekstremalnie trudno wychwytywać w sieci takie wiadomości. Nie wykluczam, że właściciele części kont, które powielały tę wiadomość, mogą nawet o tym nie wiedzieć – twierdzi Fedorowicz. Służby Ukraińskie kilka razy od rozpoczęcia inwazji apelowały o ostrożność w mediach społecznościowych i ostrzegały, że może dochodzić do włamań na internetowe konta.

Jaki jest efekt całej operacji? O aktach przemocy Polaków wobec ciemnoskórych uciekinierów z Ukrainy piszą – i to na dużą skalę – media z całego świata. Klin między sojuszników został wbity.

Wkrótce po naszej pierwszej rozmowie, Rosjanie z The Red Bandits zrewidowali swoje stanowisko. W oświadczeniu napisali: „Chcemy, żeby wszyscy w Ukrainie to przeczytali. Stoimy po stronie obywateli Ukrainy i dlatego nie atakowaliśmy niczego poza [ich – red.] rządem. Nie oddaliśmy nikomu danych na temat Ukrainy, jakie zdobyliśmy. Nie szanujemy Putina jako przywódcy, szanujemy go jako obywatela Rosji i wszystkich obywateli wspieramy. Nie zgadzamy się z jego sprzecznymi z pokojem działaniami. (...) Odmawiamy ataków przeciw niewinnym, chyba że nastąpi poważna eskalacja”.

Sekretarz generalny NATO Jens Stoltenberg ostrzegł, że cyberataki na Sojusz mogą doprowadzić do uruchomienia artykułu 5., który traktuje atak na dowolnego sojusznika NATO jako atak na wszystkich.

2013–2014 seria ataków na ukraińskie serwery dokonana przy pomocy wirusa Turla/Uroboros. To jeden z pierwszych cyberataków, o dokonanie których oskarżono hakerów działających na zlecenie rządu Rosji.

2014 zmasowany cyberatak na systemy państwowej komisji wyborczej.

2015 atak przy użyciu wirusa BlackEnergy powoduje awarię zasilania i pozbawia prądu 230 tys. mieszkańców Kijowa i zachodniej Ukrainy. O atak oskarżana jest grupa Sandworm (znana też pod nazwą Voodoo Bear oraz Unit 74455). To hakerzy działający w ramach jednostki GRU.

2016 kolejny udany atak na sieci energetyczne.

2017 wirus NotPetya najpierw paraliżuje ukraińskie sieci komputerowe, a następnie infekuje komputery w wielu państwach na świecie. O atak oskarżana jest grupa Sandworm. Zaraz po tym ataku sekretarz generalny NATO Jens Stoltenberg zapowiada, że sojusz wzmocni swoje siły cyberobrony, i ostrzega, że podobny atak na jedno z państw członkowskich może spowodować uruchomienie przez Sojusz artykułu 5.

CZYTAJ TAKŻE: Pietia uderza z ukrycia: o ataku na Ukrainę, który już w 2017 roku rozlał się na cały świat

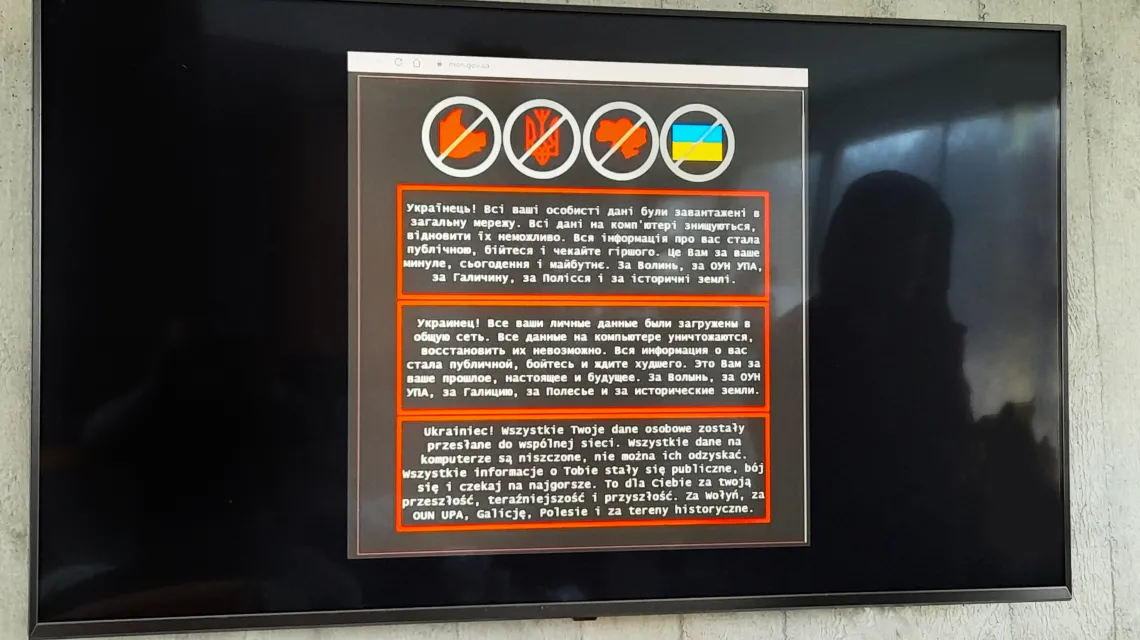

2022 największy w historii Ukrainy atak DDoS na kilka godzin paraliżuje strony rządu i największych banków. Jednocześnie zaczyna się atak wirusem Hermetic Wiper.

Wykupienie dostępu pozwoli Ci czytać artykuły wysokiej jakości i wspierać niezależne dziennikarstwo w wymagających dla wydawców czasach. Rośnij z nami! Pełna oferta →

Masz konto? Zaloguj się

365 zł 95 zł taniej (od oferty "10/10" na rok)