Wykupienie dostępu pozwoli Ci czytać artykuły wysokiej jakości i wspierać niezależne dziennikarstwo w wymagających dla wydawców czasach. Rośnij z nami! Pełna oferta →

Wojciech Pięciak: Przedstawiciel niemieckiego Urzędu Ochrony Konstytucji (BfV) ujawnił niedawno, że sieć informatyczna rządu w Berlinie codziennie jest celem cyberataków. Kiedy ostatnio ich celem była rządowa infrastruktura informatyczna w Polsce?

Jacek Cichocki: Infrastruktura informatyczna ważna dla funkcjonowania państwa, a także infrastruktura publiczna - tworzące "infrastrukturę krytyczną", bez której kraj nie może dziś funkcjonować - dość regularnie są celem wrogich działań w tzw. cyberprzestrzeni. Ich sprawcy to albo prywatni hakerzy, albo - by tak rzec - bliżej nieokreślone podmioty, czasem bardzo dobrze zakamuflowane.

Jak poważne są te akcje?

Poważniejsze cyberataki, które odnotowują głównie MSWiA oraz ABW, zdarzają się kilka razy w roku.

Z czym właściwie mamy do czynienia? Jedni używają angielskiego określenia cyber-war, czyli cyberwojna, inni: cyberterror, cyberszpiegostwo albo cyberprzestępczość.

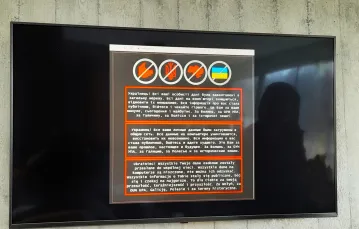

To różne zjawiska. Ale pojęcia te łączy fakt, że do różnych celów można stosować te same technologie. Np. cyberwojna to działanie bardzo ofensywne, mające sparaliżować infrastrukturę danego kraju - nie tylko ściśle informatyczną, ale szerzej: sieci energetyczne, telefonię, bankowość itd.

Jak wiosną 2007 r., gdy podczas rosyjsko-estońskiego konfliktu o likwidację pomnika wdzięczności dla Armii Czerwonej w Tallinie estońska infrastruktura została zaatakowana z sieci i sparaliżowana na kilka dni.

Wydarzenia w Estonii były precedensem i dokładnie je analizowaliśmy, tak jak inne kraje zachodnie. Część sporządzonych wtedy raportów jest już jawna. Mowa w nich o tym, że doszło tam bez wątpienia do ataku informatycznego na wielką skalę. Sprawił on, że wiele instytucji państwa estońskiego musiało wyłączać swoje systemy. Ofiarą padły zresztą także instytucje komercyjne, np. banki.

A cyberszpiegostwo?

To taki sposób dotarcia przez sieć do informacji posiadanych przez daną instytucję, żeby tego nie było widać. Jest to więc działanie ofensywne, ale nie obliczone na sparaliżowanie czy zniszczenie systemu. Czymś jeszcze innym są działania zwane hakerskimi, polegające na wejściu przez sieć do systemu instytucji i pozostawieniu tylko śladu, że się tam było.

Klasyczni hakerzy, ci z "hakerskim etosem", nie są chyba zagrożeniem. Natomiast karierę robi pojęcie cyberterror. Grupa amerykańskich ekspertów ostrzegła niedawno, że Stany są tak uzależnione od sfery informatycznej, a zarazem tak kiepsko bronione, iż może dojść tam do "elektronicznego Pearl Harbor", albo mówiąc bardziej współcześnie, "elektronicznego 11 września".

Ale najpierw trzeba sprecyzować pojęcia i określić zagrożenia, dopiero wtedy można będzie dobrać środki ochronne. Mam wrażenie, że im częściej używa się, także w mediach, pojęć ogólnych i nieprecyzyjnych, jak cyberterror, tym bardziej wywołuje się tylko poczucie zagrożenia. A jednocześnie przekonanie, że trzeba masowo kupować sprzęt czy programy ochronne...

Jakie są "zdolności obronne" Polski?

W 2008 r. ABW rozpoczęła pracę nad kompleksowym określeniem takich zagrożeń.

To chyba trochę późno, bo kraje zachodnie "zbroją się" w cyberprzestrzeni od wielu lat, a na pewno od wydarzeń w Estonii.

W Polsce tego rodzaju strategie wprowadza się od lat, tyle że w skali lokalnej: robią to zarówno instytucje rządowe, jak też inne podmioty, zwłaszcza komercyjne: banki, operatorzy telefoniczni. ABW prowadzi od kilku lat programy zabezpieczania informatycznych systemów rządowych - od monitoringu przez działania obronne. Przyznaję natomiast, że do tej pory nie mieliśmy kompleksowej strategii państwa w tej dziedzinie. Dopiero w 2008 r. założenia takiej strategii opracowały wspólnie MSWiA oraz ABW. W lutym 2009 r. założenia te zaakceptował rząd, zobowiązując MSWiA i ABW do rozpisania zadań dla poszczególnych instytucji.

Na czym ma polegać ta strategia?

Przewiduje trzy wymiary. Pierwszy to zmiany prawne, które doprecyzują problem i podział odpowiedzialności. Drugi ma charakter techniczny: trzeba określić, kto i jaką infrastrukturę powinien zbudować, i za jakie pieniądze. Trzeci wymiar ma mieć charakter badawczo--edukacyjny, bo jest to obszar, który się cały czas rozwija i państwo musi także nadążać za nowościami. Mam nadzieję, że w ciągu kilku najbliższych miesięcy cała ta strategia zostanie dopracowana, przyjęta przez rząd i znajdzie przełożenie na konkretne zmiany, np. ustawowe.

A przez najbliższe miesiące będziemy dalej improwizować?

Nie jest tak, że w "realu" nic nie robimy. Jednym z kilku dużych przedsięwzięć, które prowadzi dziś ABW w ramach programu modernizacji Agencji, jest praktyczna ochrona przed, nazwijmy to, cyberterroryzmem. Powstaje np. centrum monitoringu z prawdziwego zdarzenia, które będzie obserwować, co się dzieje w sieci. Żeby czemuś przeciwdziałać, najpierw trzeba zobaczyć problem, najlepiej odpowiednio wcześnie. To już się dzieje.

Ale czeka nas ogromna praca. Już choćby założenia rządowego programu obrony naszej cyberprzestrzeni pokazują, jak wielka lekcja jest jeszcze do odrobienia.

W RFN powstanie za chwilę nowa służba specjalna, która ma się zająć obroną niemieckiej cyberprzestrzeni, tej państwowej, ale także np. gospodarczej. U nas nie ma planów tworzenia nowych instytucji?

W Polsce przeciwdziałanie terroryzmowi, a więc także cyberterroryzmowi, jest głównie zadaniem ABW. Możliwości działania ma tu także policja, która ściga wiele przestępstw dokonywanych w sieci. Poza tym MSZ czy MON mają własne departamenty zajmujące się bezpieczeństwem teleinformatycznym. Wreszcie, solidnymi systemami dysponują dziś także podmioty komercyjne.

Planowana strategia zakłada współpracę tych różnych lokalnych systemów. Nie chodzi o to, aby powstała nowa instytucja, która weźmie na siebie pełną odpowiedzialność, ale żeby "osieciować" istniejące już systemy - stworzyć kanały wymiany informacji i czytelne procedury. Tylko wtedy poradzimy sobie z zagrożeniami. Właśnie przypadek Estonii, gdzie atakowane były nie tylko instytucje rządowe, ale także komercyjne, dowodzi, że jest to potrzebne: tam w błyskawicznym tempie trzeba było opracowywać procedury działania, wspólne i dla urzędów, i dla np. banków. Dlatego zadaniem na najbliższy czas nie jest tworzenie nowej instytucji, ale mechanizmów współpracy na bazie tego, co już jest. Tym bardziej że wiele zagrożeń w cyberprzestrzeni szybciej wychwyci sektor biznesowy, bo jest częstszym celem takich ataków.

W Niemczech czy USA celem informatycznej infiltracji, której zleceniodawców szukać trzeba w Chinach, są często firmy i ośrodki badawcze; chodzi o kradzież technologii.

A że firmy czy banki mogą sobie nie poradzić z takimi atakami, będą potrzebować bardziej specjalistycznej pomocy. Powinny mieć się do kogo zwrócić w strukturach państwa.

Jeden z zachodnich ekspertów stwierdził: "Tylko ten, kto ma zdolności ofensywne, jest w stanie się bronić". Bundeswehra już buduje swój potencjał ofensywny w sieci. Niektórzy mówią nawet, że w cyberprzestrzeni trwa "nowy wyścig zbrojeń". Czy Polska też przygotowuje się tu do ofensywy?

"Nowy wyścig zbrojeń"... To dobrze brzmi, gdy się dyskutuje abstrakcyjnie. Trudniej to przełożyć na wymiar praktyczny. Agresor w cyberprzestrzeni najczęściej dobrze się kamufluje. Szybkie ustalenie, kto jest sprawcą cyberagresji, jest niezwykle trudne. Podczas ataków na Estonię - albo na Gruzję, podczas jej wojny z Rosją w sierpniu 2008 r. - mogliśmy się tylko domyślać, kto za tym stoi, bo nikt nikogo nie złapał za rękę.

Nie powinniśmy do cyberprzestrzeni przenosić kategorii myślenia ze sfery "tradycyjnych" konfliktów. Nie można myśleć, że jeśli ktoś dokona cyberagresji, to powinniśmy wyprowadzić dwa razy mocniejszą kontrofensywę. To nie jest takie proste. Sieć tworzą szeregi połączeń między serwerami i przede wszystkim powinniśmy mieć zdolność do ofensywnego zablokowania połączeń z grupą tych serwerów, które służą do wrogich działań. Ale nie możemy ich zniszczyć, bo zwykle tylko kamuflują one agresora, którego potem nie można by zidentyfikować. A myślenie, że powinniśmy móc szybko "odpowiedzieć ogniem"...

Nie musi chodzić o "odpowiedź ogniem": świadomość, że Amerykanie czy Niemcy mogą kontratakować, powinna sprawić, że agresor dwa razy się zastanowi. Broń jądrowa też najlepiej spełnia swą rolę, gdy nie zostaje użyta.

Wątpię, czy dla Polski perspektywicznym rozwiązaniem byłoby rozbudowywanie zdolności ofensywnych. Najważniejsze, by wcześnie wychwytywać zagrożenia i móc je jak najszybciej ograniczać.

Jak polskie władze identyfikują te zagrożenia?

Skala zagrożenia jest tym większa, im bardziej sieć informatyczna jest zintegrowana z "infrastrukturą krytyczną", czyli np. wykorzystywana w energetyce, transporcie, telefonii, bankowości itd. U nas poziom informatyzacji jest ciągle jeszcze mniejszy niż choćby w Estonii, ale to kwestia czasu. I to jest chyba jedyny właściwy sposób myślenia o tym zagrożeniu.

Do jakich konkretnych przypadków ataków doszło w Polsce?

Ponieważ żaden z tych incydentów nie doprowadził do poważnych konsekwencji dla państwa, wolałbym o nich nie mówić. Sytuacji kryzysowych udało nam się dotąd uniknąć.

Kto w świecie jest najbardziej aktywnym graczem w cyberprzestrzeni?

To nie jest normalna rywalizacja, np. zbrojeniowa, aktorzy państwowi przenikają się tu z prywatnymi, działają zorganizowane struktury przestępcze. To też przesłanka ku temu, że trudno przenosić w sferę cyberprzestrzeni schematy myślenia ze znanych nam konfliktów międzynarodowych.

Ale w przypadku Estonii i Gruzji agresywne działania w cyberprzestrzeni wspomagały działania prowadzone przez Rosję w "realu": spór dyplomatyczny z Estonią i otwarty już konflikt wojenny z Gruzją.

Sam pan powiedział: "wspomagały", ale same niczego nie rozstrzygały. Realne zagrożenie o czymś przesądza - sprawia, że ktoś coś wygrywa albo przegrywa. Na razie cyberataki mogą być takim czynnikiem rozstrzygającym dla podmiotów komercyjnych, gdy np. informatyczna blokada oznacza uniemożliwienie im działalności, z czego korzysta konkurencja. Natomiast cyberataki przeciw Estonii i Gruzji nie przesądziły o wyniku tych konfrontacji.

Wydawałoby się, że po 11 września instytucje odpowiedzialne za bezpieczeństwo państw snują różne scenariusze i że takie określenia jak "elektroniczne Pearl Harbor" nie odnoszą się tylko do kłopotów firm, ale raczej sytuacji, w której cyberterroryści atakują np. elektrownię atomową.

Tylko że znów nie mamy tu do czynienia z państwem atakującym drugie państwo, lecz z grupą ludzi, których czasem trudno precyzyjnie opisać, bo są rozsiani po całym świecie, a którzy zaprzęgają technologię do celów politycznych, a nie do czyszczenia cudzych kont. Jedyne, co może ich łączyć, to zbieżne interesy i kontakt utrzymywany tylko przez sieć. Nie ma innej drogi identyfikacji zagrożenia.

W jakim stopniu bezpieczne są np. systemy informatyczne polskich lotnisk?

Gdyby nie były zabezpieczone, to byśmy już mieli problemy.

Od końca lat 90. wywiady tych krajów świata, które na to stać, inwestują w cyberszpiegostwo. Podobno w tej sferze wszyscy szpiegują wszystkich, byle dyskretnie. Czasem tylko opinia publiczna dowiaduje się o jakiejś aferze, że np. niemiecki wywiad infiltrował pocztę mailową członków afgańskiego rządu. Czy Polska prowadzi cyberszpiegostwo?

Mogę powiedzieć tylko tyle, że to, co można sobie wyobrażać na podstawie filmów czy literatury, ma niewiele wspólnego z rzeczywistością. Możliwości cyberszpiegostwa, jakie są tam przedstawiane, to gruba przesada.

Choć, oczywiście, internet może działać w obie strony...

JACEK CICHOCKI (ur. 1971) jest od stycznia 2008 r. sekretarzem stanu w Kancelarii Premiera i sekretarzem rządowego Kolegium ds. Służb Specjalnych. Z wykształcenia politolog i socjolog, w latach 1992-2008 pracował w Ośrodku Studiów Wschodnich, w latach 2004-2007 jako dyrektor tej instytucji, zajmującej się analizowaniem sytuacji w krajach b. ZSRR, Europy Środkowej i Azji.

WIĘCEJ W NAJNOWSZYM NUMERZE "TYGODNIKA":

Kilkaset miliardów dolarów wyda rzad USA lotnisk, banków... Czy polska cyberprzestrzeń jest bezpieczna?