Wykupienie dostępu pozwoli Ci czytać artykuły wysokiej jakości i wspierać niezależne dziennikarstwo w wymagających dla wydawców czasach. Rośnij z nami! Pełna oferta →

Izraelska firma NSO Group, od której Centralne Biuro Antykorupcyjne miało kupić oprogramowanie szpiegowskie Pegasus, prawdopodobnie już „wyciągnęła wtyczkę”. Możliwe zresztą, że wkrótce nie będzie też jej samej, bo stoi na skraju bankructwa. W tej branży to nic niezwykłego, takie firmy regularnie znikają i pojawiają się następne. Bliźniaczo podobny do Pegasusa program Predator już jest na rynku.

Odcięcie polskich służb od Pegasusa żadnego problemu jednak nie rozwiązuje. Jeśli jego nabywcy uwierzyli, że tylko oni będą mieli dostęp do danych dzięki niemu pozyskanych, można to nazwać skrajnym frajerstwem, i zdaje się, że rząd w Warszawie już się o tym przekonał. Przede wszystkim jednak afera nazywana „polskim Watergate” bezwstydnie obnażyła słabość państwa.

Ślady

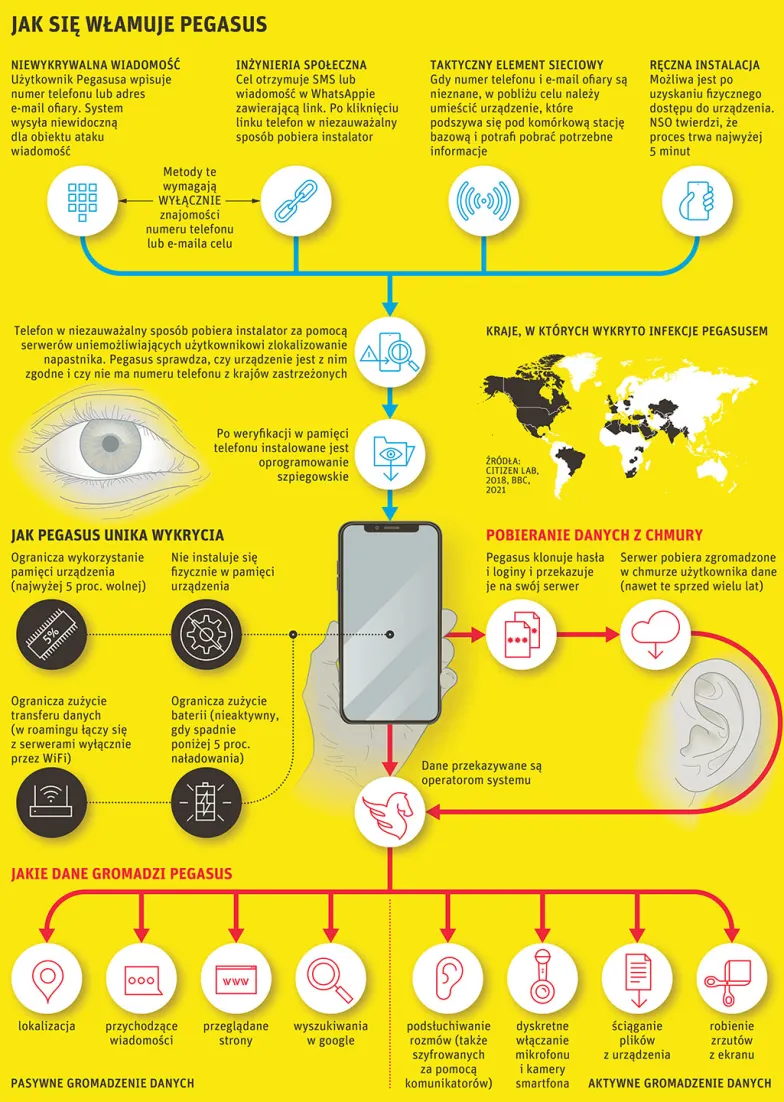

Prezentacja wygląda nudno jak instrukcja obsługi drukarki. Ciekawszy jest opis funkcjonalności systemu: podsłuchiwanie rozmów, zdalne włączanie kamery i mikrofonu, odczytywanie zaszyfrowanych wiadomości czy wykradanie haseł. Cyfrowe życie inwigilowanego podane na tacy interfejsu zaprojektowanego tak, by operator programu nie przemęczał się zbytnio, przesiewając dane. To ulotka dla potencjalnych nabywców Pegasusa.

Pochodzi sprzed około siedmiu lat – dzięki niej wiadomo, że program już wtedy umożliwiał np. automatyczne włączenie podsłuchu, gdy cel znalazł się w konkretnym miejscu albo spotkał z inną monitorowaną osobą. Od zeszłego roku wiadomo, że Pegasus potrafi też już włamywać się do tzw. usług chmurowych, gdzie użytkownicy przechowują kontakty, zdjęcia i inne pliki.

– Sam moduł szpiegowski w takich programach nigdy nie jest najciekawszym ani najdroższym elementem systemu – mówi „Tygodnikowi” Claudio Guarnieri, szef Amnesty International Security Lab, specjalnej komórki zajmującej się bezpieczeństwem cyfrowym w znanej organizacji ochrony praw człowieka. – Naprawdę istotne są sposoby pozwalające na umieszczanie programu w urządzeniu wybranym na cel. Około roku 2013 i 2014 były to fałszywe wiadomości z linkami instalujące oprogramowanie szpiegujące. Dziś to tzw. exploity zero-click, które dają dostęp do urządzenia bez interakcji ze strony celu ataku.

Słowem, operator klika, a zaatakowany może się nigdy nie dowiedzieć, że był inwigilowany. Imponujące? Choć to narzędzie niemal totalnej inwigilacji, nie jest żadnym rolls-royce’em cyberszpiegostwa. Co najwyżej hałaśliwym hatchbackiem. – W rzeczywistości program niechlujnie się ukrywa – mówi Guarnieri. Pegasus zostawia charakterystyczne ślady aktywności sieciowej i w sekwencji procesów wykonywanych na urządzeniu. Naukowcy z ośrodka badawczego Citizen Lab na Uniwersytecie w Toronto umieją te ślady rozpoznawać i od ponad sześciu lat tropią przypadki inwigilacji Pegasusem: – To nie jest trudne, kiedy wiesz, czego i jak szukać. Też opracowaliśmy własną metodologię badawczą po tym, gdy kilka lat temu celem ataku stał się jeden z pracowników Amnesty International – tłumaczy Guarnieri.

W lipcu 2021 r. wyciekła lista 50 tys. numerów domniemanych celów inwigilacji programem NSO. Firma tłumaczyła wówczas, że nie wie, co to za numery, bo ich nie gromadzi, ale że to musi być fałszywka, bo jej narzędziami aż tylu celów nie inwigilowano. Tyle że z ekspertyzy niezależnych ekspertów, którym przekazano wówczas kilkadziesiąt tych telefonów, wynika, że włamano się na nie Pegasusem. Rolls-royce’ów na masową skalę się nie sprzedaje.

Dziury

Amerykanin Jonathan Scott opublikował ostatnio w sieci fragmenty kodu i działające próbki Pegasusa. Twierdzi, że na technologii włamywania się do smartfonów zarobił przeszło 2 mln dolarów. Zlecenia dostawał m.in. od FBI i sieci komórkowych. – W tej branży oficjalnie opracowuje się np. sposoby przywracania ustawień fabrycznych używanych telefonów, które oddają klienci. W praktyce to szukanie luk w zabezpieczeniach – wyjaśnia w rozmowie z „Tygodnikiem” Scott, który dziś kieruje działem cyberbezpieczeństwa w Celo i kończy doktorat na North Central University w Minnesocie.

OD PODSŁUCHU CENA CHLEBA NIE ZALEŻY

MARCIN DUMA, badacz opinii, prezes IBRIS: Polacy nie czują, że sprawa Pegasusa ich dotyczy, mają dziś inne problemy.

Systemowe dziury i błędy, o których mówi, tzw. exploity, to najcenniejsza waluta w świecie cyberbezpieczeństwa. Trwa wyścig między twórcami oprogramowania a poszukiwaczami luk. Apple, Google czy Microsoft oferują po kilkaset tysięcy dolarów nagrody za znalezienie exploitów w ich oprogramowaniu. Każda aktualizacja zamyka te dziury, utrudniając działanie wirusów i programów szpiegujących. Ale tzw. brokerzy exploitów, tacy jak m.in. Zerodium, dają za nie nawet 2,5 mln dolarów, a potem z zyskiem odsprzedają. Np. firmom takim jak NSO. – Miliony, jakie za korzystanie z Pegasusa płacą rządy, to drobne w porównaniu z kosztami rozwoju i opracowania podobnych rozwiązań we własnym zakresie – twierdzi Guarnieri.

Podobnie jak Scott, karierę zaczynali Shalev Hulio i Omri Lavie, byli żołnierze Jednostki 8200 izraelskiego wywiadu wojskowego. Gdy zakładali firmę CommuniTake, popularny stawał się pierwszy iPhone; stworzyli program do zdalnego przejmowania kontroli nad smartfonami. Miał służyć wsparciu technicznemu klientów sieci komórkowych, którzy nie dawali sobie rady z obsługą urządzenia i prosili operatora o pomoc. Naprawdę dużych pieniędzy dorobili się jednak dopiero, gdy w 2010 r. do firmy dołączył trzeci wspólnik. Niv Carmi, były oficer Mosadu. To wtedy ich klientami zostały agencje rządowe z całego świata, oficjalnie zainteresowane ściganiem terrorystów, pedofilów i handlarzy narkotyków. Pegasus formalnie do tego właśnie ma służyć.

Fakty

Do spotkania doszło w lipcu 2017 r. w Budapeszcie, a oficjalnie jego celem było „wzmocnienie współpracy w zakresie bezpieczeństwa i innowacji”. Podczas wspólnej konferencji prasowej z szefami rządów Grupy Wyszehradzkiej ówczesny premier Izraela Beniamin Netanjahu z uśmiechem Giocondy przekonywał: „To rynki dyktują, co działa, a nie ja. Jedynym, w czym faktycznie interweniowałem, jest cyberbezpieczeństwo”.

Wkrótce Polska i Węgry miały podpisać umowy na korzystanie z Pegasusa. Już wtedy izraelska prasa, raz po raz informując o działaniach NSO, sugerowała, że dla rządu Netanjahu to narzędzie polityki zagranicznej w myśl zasady: najpierw biznes, później zacieśnianie stosunków dyplomatycznych.

Budapeszt w listopadzie przyznał, że korzystał z Pegasusa, choć gdy latem wypłynęła lista 50 tys. numerów domniemanych celów inwigilacji, z których 300 było przedmiotem zainteresowania służb węgierskich, rządzący na Węgrzech zapierali się, że takiego programu ich państwo nie posiada. Dopiero dwa miesiące temu wiceprzewodniczący Fideszu Lajos Kósa oświadczył, że to „program jak każdy inny” i używany jest „zgodnie z prawem”. Wiceminister sprawiedliwości Pál Völner, który miał wydawać zgody na inwigilację Pegasusem m.in. dziennikarzy, podał się w minionym tygodniu do dymisji.

Polskie władze zdają się podążać węgierskim kursem. Najpierw próbowały aferę wykpić, a premier przekonywał, że to fake news. Później narracja się zmieniła na „nie ma dowodów, że to polskie służby używają Pegasusa” i „służby działają zgodnie z prawem, pod nadzorem prokuratora generalnego i sądu”. Wreszcie Jarosław Kaczyński w wywiadzie dla „Sieci” pytany o Pegasusa powiedział, że „źle by było, gdyby polskie służby nie miały tego typu narzędzia”, a „opowieści o rzekomych tysiącach sprawdzanych telefonów są całkowicie pozbawione związku z rzeczywistością”. Wicepremier ds. bezpieczeństwa nie widzi powodów, by zwoływać komisję śledczą w celu wyjaśnienia sprawy: „Nie ma tu nic, żadnego faktu, poza histerią opozycji”.

Uporządkujmy zatem fakty:

▪ Cztery lata temu Citizen Lab opublikowało raport stworzony na podstawie własnej metody identyfikacji serwerów, na które trafiały dane z zainfekowanych Pegasusem urządzeń. W ten sposób powstała lista 1014 domen zarządzanych przez 36 niezależnych od siebie grup. NSO ma od rządu Izraela zgodę na sprzedaż oprogramowania tylko służbom państwowym, analitycy Citizen Lab założyli więc, że to 36 różnych służb. To również wtedy wykryto ślady działań Pegasusa w sieciach wszystkich polskich operatorów sieci komórkowych.

▪ W sierpniu 2019 r. magazyn „Czarno na białym” ujawnił, że rok wcześniej Fundusz Pomocy Pokrzywdzonym Ministerstwa Sprawiedliwości przekazał CBA 25 mln zł na „zakup środków techniki specjalnej służących do wykrywania i zapobiegania przestępczości”. Termin przekazania pieniędzy pokrywa się z momentem, który Citizen Lab wskazuje jako początek działania Pegasusa w Polsce. Po doniesieniach TVN24 przedstawiciele CBA i rządu powtarzali, że „państwo nie dysponuje żadnym masowym systemem inwigilacji Polaków”. Tę formułkę politycy PiS powtarzają zresztą i teraz. Sęk w tym, że Pegasus nie służy do „masowej inwigilacji”, tylko do inwigilacji określonej liczby osób (w zależności od wykupionego abonamentu, ale o tym za chwilę).

▪ Pod koniec listopada 2021 r. prokurator Ewa Wrzosek poinformowała, że otrzymała od Apple wiadomość: „Sponsorowani przez państwo napastnicy mogli wziąć na cel twój telefon iPhone (...) prawdopodobnie wybrali cię ze względu na to, kim jesteś albo co robisz (...)”. Tego samego dnia podobne wiadomości otrzymało kilka tysięcy użytkowników iPhone’ów na całym świecie, a Apple w sądzie federalnym w Kalifornii złożyło pozew przeciw NSO w związku z łamaniem prywatności użytkowników. Citizen Lab potwierdziło serię ataków na telefon prokurator Wrzosek między czerwcem a sierpniem 2021 r. Warszawska prokuratura okręgowa odmówiła jednak wszczęcia śledztwa, bo nie dopatrzyła się znamion czynu zabronionego.

▪ W grudniu o inwigilacji Pegasusem poinformowali adwokat Roman Giertych oraz senator Krzysztof Brejza. Na telefon Giertycha, wedle informacji, które przekazał, przeprowadzono 18 włamań. – Według analizy Citizen Lab mój telefon był atakowany 33 razy – mówi „Tygodnikowi” senator Brejza. – Najpierw 11 razy podczas kampanii do Parlamentu Europejskiego, a potem, po krótkiej przerwie, były 22 włamania podczas kampanii parlamentarnej. Po wyborach ataki skończyły się, jak ręką odjął – opowiada. Podkreśla też, że chciałby zobaczyć wnioski do sądu, na podstawie których służby otrzymały zgodę na takie działania, szczególnie że wniosek o przedłużenie jego inwigilacji na czas trwania kampanii parlamentarnej „mógł być podparty materiałami wykradzionymi i sfałszowanymi podczas pierwszej fali włamań”. Analizę telefonu senatora przeprowadziło Amnesty International Security Lab, potwierdzając wcześniejsze ustalenia Citizen Lab.

Choć rozsądek zgodnie z zasadą is fecit, cui prodest (ten jest winien, komu to przynosi korzyść) podpowiadał, kto i dlaczego używał u nas Pegasusa, to trzeba było czekać aż do zeszłego tygodnia. „Tu żadną tajemnicą związany nie jestem” – powiedział „Sieciom” Kaczyński w kontekście kampanii wyborczej, podczas której podsłuchiwany miał być senator Brejza. Pojawia się tu jednak paragraf 22 polskiego porządku prawnego. Zdaniem prawników, z którymi rozmawialiśmy, jeśli CBA dopełniła formalności (a nie wiemy, czy to zrobiła), to informacje o wykorzystaniu Pegasusa powinny być objęte ochroną na podstawie Ustawy o ochronie informacji niejawnych. A ona dla nikogo wyjątków nie czyni. Potwierdzenie zatem, że służby posiadają Pegasusa, przez przedstawiciela państwa, który tę wiedzę rzeczywiście posiada, może być złamaniem prawa.

Zasady

– Mleko już się rozlało i należy wyjaśnić, kto ponosi odpowiedzialność, że do takiej sytuacji w służbach doszło – mówi „Tygodnikowi” gen. Marek Dukaczewski, były szef Wojskowych Służb Informacyjnych.

Zdaniem niektórych ekspertów wykorzystywanie Pegasusa jest w Polsce nielegalne. – Powszechne jest to, że zgoda na stosowanie takich narzędzi jest udzielana na bazie przepisów dotyczących podsłuchów. Tymczasem takie programy to podsłuch, śledzenie i rewizja w jednym. Na dziś mamy tu więc z prawnego punktu widzenia Dziki Zachód – mówi Guarnieri. Na inny aspekt zwraca uwagę gen. Dukaczewski: – Sędzia badający zasadność stosowania technik operacyjnych może nie wnikać w to, jakie środki operacyjne zostaną użyte, ale wystawia postanowienie na ich stosowanie ważne w określonym czasie. To oznacza, że jeśli postanowienie zostanie wydane dzisiaj, służbom nie wolno pozyskiwać informacji z wczoraj. Tymczasem wszystko wskazuje na to, że w sprawie senatora Brejzy doszło do ujawnienia jego SMS-ów z 2014 r. pozyskanych za pomocą Pegasusa, a na to zgody sądu nie było, bo nawet jeśli wydawał pozwolenie na inwigilację, to zrobił to w 2019 r. – zauważa.

Kto mógłby wszystkie wątpliwości rozwiać? Takiej niezależnej instytucji w Polsce nie ma. Sejmowa komisja ds. służb specjalnych niezależna nie jest, bo w 2016 r. PiS zniósł w niej rotacyjne przewodnictwo i zdominowali ją politycy partii rządzącej. Zresztą komisja Pegasusem dotąd się nie zainteresowała. Wedle zapowiedzi jej członka Marka Suskiego dopiero to zrobi. Ale kiedy dokładnie, nie jest jasne.

Dwa i pół roku temu eksperci pracujący pod egidą Rzecznika Praw Obywatelskich w raporcie „Osiodłać Pegaza” dokładnie rozpisali, w jaki sposób Sejm mógłby powołać „niezależny organ, który prowadziłby nadzór nad działalnością służb specjalnych” – na jakiej podstawie miałby działać, spośród kogo wybierać skład, a nawet jak funkcjonowałoby obsługujące go biuro. Powstało gotowe rozwiązanie. Odpowiedzi ze strony rządzących na tę propozycję brak.

Opozycja żąda powołania w Sejmie komisji śledczej i może to być jedyna racjonalna opcja, choć atmosfera skandalu chyba w żadnych okolicznościach nie przyczyniła się do budowy bezpieczeństwa ani wiarygodności państwa. A to one są dziś stawką „polskiej Watergate”.

Tarapaty

Zeszłoroczne śledztwo analityków Amnesty International Security Lab oraz 17 największych redakcji świata koordynowanych przez francuską organizację Forbidden Stories wskazało, że celem inwigilacji Pegasusem mogło być trzech urzędujących prezydentów, trzech premierów, król, siedmiu byłych szefów rządów oraz kilkudziesięciu ministrów, działaczy związkowych, obrońców praw człowieka, naukowców i aż 180 dziennikarzy – w tym m.in. CNN, „New York Timesa” i Al Jazeery. Ślady programu znaleziono też m.in. w telefonie zamordowanego w 2017 r. meksykańskiego dziennikarza Cecilia Pinedy Birta.

To wszystko sprawiło, że o NSO zrobiło się głośno, ale firma wpadła w wielkie problemy z innego powodu – podobno przez amerykańskich dyplomatów w Ugandzie. Gdyby używali amerykańskich numerów telefonów, to przy pomocy Pegasusa nie dałoby się ich zhakować, bo ma on być zaprogramowany tak, że wykrywszy numer amerykański albo izraelski, po prostu się nie instaluje. Urzędnicy Departamentu Stanu USA w Ugandzie używali jednak numerów lokalnych. Ktoś – nie jest do końca jasne kto, bo Uganda i Rwanda mają oprogramowanie NSO – zaczął ich inwigilować, na co Biały Dom odpowiedział na początku listopada sankcjami nałożonymi na NSO oraz Candiru – także izraelską firmę, sprzedającą konkurencyjne względem Pegasusa narzędzie. Teraz żadna firma z USA bez specjalnego zezwolenia nie może im sprzedać nawet śrubki. Tymczasem istnienie NSO i podobnych jej firm zależy właśnie od kupowania amerykańskich „cyberśrubek” – np. exploitów, których największy rynek znajduje się w USA.

Sankcje mogą zagrażać potężnemu biznesowi (w zeszłym roku izraelskie start-upy cyberbezpieczeństwa zebrały od inwestorów niemal 9 mld dol., a inwestycje w tamtejszy sektor stanowiły 41 proc. całego globalnego rynku). Przede wszystkim jednak Waszyngton to najważniejszy sojusznik Izraela, który na zagrożenie dla tej relacji zareagował szybko i stanowczo. 25 listopada ograniczył liczbę krajów, do których wolno sprzedawać izraelskie narzędzia do cyfrowej inwigilacji. Lista 102 krajów została ścięta do 37. Zniknęły z niej m.in. Arabia Saudyjska i Maroko, ale też Polska i Węgry.

Powodu, dla którego nas skreślono, oficjalnie nie podano. Sugeruje to jednak co najmniej obawy, że oprogramowanie jest wykorzystywane niezgodnie z przeznaczeniem. Agencja Kontroli Eksportu izraelskiego MON jasno określiła, że jest nim „zwalczanie terroryzmu” lub „poważne przestępstwa”, a nie wolno go stosować „do wyrządzania krzywdy jednostce lub grupie osób ze względu na ich religię, płeć, rasę, przynależność etniczną lub narodową, orientację seksualną, poglądy, przynależność polityczną, wiek lub status osobisty”. W przypadku naruszenia tych warunków Izrael ma prawo do cofnięcia licencji eksportowej firmie sprzedającej oprogramowanie za granicę.

W tym miejscu dochodzimy do dwóch zasadniczych kwestii: „odłączenia wtyczki” od Pegasusa polskim służbom oraz tego, skąd izraelskie władze miałyby wiedzieć, czy program jest wykorzystywany zgodnie z przeznaczeniem.

Szkody

Pogląd na to, jak może wyglądać licencja na Pegasusa, dają informacje dziennika „Haaretz”, który ustalił, że podstawowy poziom pozwala klientowi NSO śledzić jednocześnie 25 urządzeń na terytorium własnego kraju. Za pakiet dla bardziej wymagających trzeba dopłacić. Ile? Citizen Lab dotarło do analogicznych danych o Candiru. Opcja podstawowa kosztuje 16 mln euro (prawie 73 mln zł). Za dodatkowe 1,5 mln euro klient może śledzić kolejnych 15 urządzeń i infekować telefony w jednym obcym kraju. Skoro swoje usługi NSO sprzedawało jak hatchbacki, zapewne było taniej niż w Candiru.

NSO „nie potwierdza i nie dementuje tożsamości klientów”. Firma ani izraelskie MON nie odpowiedziały nam na pytanie, czy ze służbami państw skreślonych z listy automatycznie zerwano umowy.

Fakt, że tak się stało, nieoficjalnie potwierdza nasz rozmówca zaznajomiony ze sprawą. – Izraelowi za bardzo zależy na dobrych relacjach z USA, by było inaczej – utrzymuje. Inny nasz rozmówca zauważa, że już pod koniec zeszłego roku bliski współpracownik polskiego ministra spraw wewnętrznych pojechał do USA zabiegać, by licencji – nie tylko na Pegasusa, ale także m.in. na amerykańskie oprogramowanie do monitoringu sieci – nam nie cofano. Ale wrócił z niczym.

Skąd Amerykanie albo Izraelczycy mieliby wiedzieć, czy klient łamie warunki użytkowania szpiegującego oprogramowania? Aby ukryć tożsamość użytkowników Pegasusa, komunikacja między nimi a zainfekowanym urządzeniem odbywa się przez rozbudowaną sieć serwerów anonimizujących – dane, nim trafią do odbiorcy, wędrują z kontynentu na kontynent. Można sobie wyobrazić, że na którymś z etapów tej sztafety są klonowane, a kopia trafia nie tylko do jednego odbiorcy. NSO zapewniała nas, że „nie ma wglądu w dane gromadzone przez jej użytkowników”.

Nawet jeśli to prawda, to niekoniecznie NSO musi być owym dodatkowym odbiorcą.

Cytowane przez „Washington Post” źródła w amerykańskim wywiadzie twierdzą, że izraelskie służby mają dostęp do informacji zbieranych przez Pegasusa. Podobnego zdania są źródła „Guardiana”. Citizen Lab dotarło do sądowych materiałów, z których wynika, że obsługujące NSO serwery nie zawsze znajdują się w państwach ich użytkowników, co ułatwiłoby wgląd w zbierane informacje. „Dla Izraela szaleństwem byłoby nie mieć takiego wglądu”, twierdzi John Scott-Railton z Citizen Lab. Tę opinię podziela gen. Dukaczewski: – Ja bym takiej okazji nie przegapił – mówi. Inny wysoki rangą polski oficer dodaje: – W zasadzie każda poważna służba takiej okazji by nie przegapiła, a tylko niepoważna służba mogła uznać, że korzystanie z Pegasusa to okazja.

To nie koniec. Analizując kod Pegasusa, Jonathan Scott znalazł w nim komentarze w języku chińskim, a próbka, którą dysponuje, próbowała nawiązywać połączenie z chińskimi serwerami firmy Tencent. Możliwe powiązania między NSO a Chinami Claudio Guarnieri nazywa „lipą”, ale Scott obstaje przy swoim: – Kod mówi sam za siebie.

Nie przypadkiem wśród państw, które kupiły Pegasusa, są przede wszystkim kraje Bliskiego Wschodu, Ameryki Łacińskiej czy Afryki. Żadne nie jest modelowym państwem prawa. Dla wielu zakup tego narzędzia był zapewne próbą zbudowania namiastki skutecznych służb – na skróty, po taniości, od końca i bez fundamentu zapewniającego profesjonalizm. W ten sposób, zamiast poważnych instytucji, mamy niebezpieczne gierki gadżetami.

– Po wyjściu z bloku wschodniego Polsce ponad 20 lat zajęło znalezienie się na mapie poważnie traktowanych aktorów międzynarodowej sceny bezpieczeństwa. Koszty, które ponieśliśmy, były różnorakie, od operacji „Samum” po udział w operacjach w Iraku i Afganistanie. Mniej więcej trzy razy krócej trwało zburzenie właściwie wszystkich tych osiągnięć – mówi „Tygodnikowi” dr Paulina Piasecka, dyrektorka Centrum Badań nad Terroryzmem im. Krzysztofa Liedela w Collegium Civitas. – A zrobiliśmy niemało, by do tego doprowadzić, poczynając od raportu o likwidacji WSI, przez włamanie do natowskiego Centrum Eksperckiego Kontrwywiadu, aż po stosowanie narzędzi takich jak Pegasus w sposób, który lokuje nas na liście niedemokratycznych reżimów.

Jej zdaniem osłabienie zaufania międzynarodowych partnerów pozbawia nas dostępu do cennych źródeł informacji. – Oślepia nas na wiele zagrożeń – wyjaśnia. – Wobec rosnących napięć w regionie i w skali globalnej, ale także elementów konfliktu hybrydowego w bezpośrednim otoczeniu Polski, warto się zastanowić nad ceną, jaką możemy zapłacić za działania krótkowzroczne i podejmowane głównie ze względu na wewnętrzne cele polityczne. ©