Wykupienie dostępu pozwoli Ci czytać artykuły wysokiej jakości i wspierać niezależne dziennikarstwo w wymagających dla wydawców czasach. Rośnij z nami! Pełna oferta →

Kiedy w piątek, 20 stycznia, Donald J. Trump położy dłoń na Biblii, by złożyć prezydencką przysięgę, politycy – amerykańscy i światowi – będą mieli „z tyłu głowy” dwa inne, o wiele cieńsze dokumenty. Raporty opublikowane w ostatnich dniach prezydentury Obamy, które rzuciły cień na prezydenturę Trumpa, zanim ta jeszcze w ogóle formalnie się zaczęła.

Pierwszy z nich, ujawniony tydzień wcześniej przez portal Buzzfeed News, to opracowanie sporządzone przez byłego agenta brytyjskiego wywiadu: dossier powstałe w trakcie kampanii wyborczej w USA na zlecenie jednego z przeciwników Trumpa, a punktujące jego związki z Rosją.

„Fake news”: broń obosieczna

Zarzuty tam stawiane – przyznajmy, że trudne do zweryfikowania – są największego kalibru: Kreml miał wspierać Trumpa od pięciu lat, by tworzyć podziały w zachodnich sojuszach. Miliarder miał w zamian za współpracę z Moskwą otrzymać liczne kontrakty w Rosji, zwłaszcza związane z przygotowaniami do mistrzostw świata w piłce nożnej w 2018 r., a także otrzymywać dane wywiadowcze na temat swoich rywali. Ale Kreml miał mieć w ręku nie tylko marchewkę. Podczas pobytu Trumpa w Moskwie w listopadzie 2013 r., na finałach konkursu Miss Universe, rosyjska bezpieka (FSB) miała zdobyć kompromitujące materiały na jego temat, które teraz – twierdził ów Brytyjczyk – mogą być wykorzystywane do szantażu.

Dokument ten trafił podobno do szefa FBI, a jego streszczenie – na biurka Obamy i Trumpa. Gdy teraz ujawniono fakt jego istnienia, Trump na Twitterze nazwał go „fałszywym newsem” (fake news). I być może ma trochę racji: duże amerykańskie media nie rozpisywały się o tym, bo uznały, że opracowanie jest niemożliwe do zweryfikowania i zawiera błędy, jak choćby przekręcone nazwy. Autorstwo tekstu próbował przypisać sobie anonimowy użytkownik forum internetowego 4chan. Większość ekspertów wątpi w jego wersję, lecz w 2017 r. anonim w internecie może żyć swoim własnym życiem.

Nawet gdyby materiał ujawniony przez Buzzfeed News okazał się „fake news”, wpisuje się on w atmosferę, która towarzyszy objęciu urzędu przez Trumpa. I jest w tym coś paradoksalnego. Bo drugi z wiszących nad Trumpem dokumentów – już niebudzący zastrzeżeń, jeśli idzie o rzetelność, raport amerykańskich służb wywiadowczych – dotyczy właśnie tego, przed czym teraz Trump się broni: właśnie „fake news”, czyli fałszywych informacji (lub też wątpliwych interpretacji faktów), rozsiewanych jeszcze niedawno najprawdopodobniej przez Rosję po to, aby osłabiać przeciwników Trumpa i promować jego samego.

Prezydent z łaski Kremla?

Oficjalny raport – opublikowany wspólnie przez CIA, FBI i NSA – nie pozostawia złudzeń, że ubiegłoroczne wybory prezydenckie były celem zmasowanej kampanii, która łączyła działania wywiadowcze (wykradanie dokumentów z serwerów obu głównych partii w USA) z propagandowymi i dezinformacyjnymi, takimi jak publikacja wykradzionych maili, za pośrednictwem internetowych platform posługujących się „wyciekami”, takich jak DCLeaks czy WikiLeaks. A oprócz prawdziwych wykradzionych informacji wspierane przez Rosję portale czy media chętnie sięgały też po półprawdy czy kłamstwa, oczerniające politycznych przeciwników.

Raport wskazuje, że za tymi akcjami stali nie jacyś internetowi aktywiści czy motywowani politycznie amerykańscy hakerzy, lecz państwo: służby wywiadowcze Rosji. Sam raport pomija większość dowodów, które stoją za takim wnioskiem – wywiad nie chce ujawniać swoich źródeł i metod – ale z przecieków, które poprzedzały jego publikację, wynika, że Amerykanom udało się np. przechwycić łączność między wysokimi rangą urzędnikami rosyjskiego państwa, gdy gratulowali sobie wyboru Trumpa. Przedstawiciele wywiadu odmówili jednak oceny, czy rosyjskie działania przechyliły ostatecznie szalę wyborczego zwycięstwa.

Oba te raporty na pewno nie pomogą Trumpowi, którego poparcie w Stanach – po krótkim okresie „miesiąca miodowego”, gdy sięgało 44 proc. – znów spadło do poziomu około 37 proc. Gwałtownie pogarsza się też wśród badanych ocena jego charakteru, zdolności przywódczych i uczciwości. Trump zaczyna kadencję jako jeden z najmniej szanowanych amerykańskich polityków. Przynajmniej według sondaży.

Ale rewelacje o zaangażowaniu Rosji w wybór Trumpa mogą mu zaszkodzić na wielu poziomach – i spadek popularności może okazać się tu problemem najmniejszym. W krótkim terminie mogą one utrudnić proces zatwierdzania przez Senat jego kandydatów na najwyższe stanowiska. Co prawda Republikanie mają w wyższej izbie Kongresu przewagę, jest to jednak przewaga zaledwie dwóch głosów, a senator John McCain już zapowiedział, że poparcie przez niego kandydatury postrzeganego jako prorosyjskiego Reksa Tillersona na sekretarza stanu jest „tak prawdopodobne jak to, że świnie będą latać”. Wystarczy więc, by jeszcze jeden z Republikanów odwrócił się od Trumpa.

Z kolei w długim terminie polityka zagraniczna Trumpa znajdzie się pod lupą, a wszystkie jego działania będą odtąd analizowane przez pryzmat domniemanego wpływu Putina na jego decyzje. A to nie służy budowaniu autorytetu i prezydenta, i w ogóle pozycji USA w polityce światowej.

Informacyjna cyberwojna

Jest tu jeszcze jeden poziom problemu. Powstaje pytanie, czy Ameryka – i jej proces wyborczy, najważniejszy instrument w demokracji – okazały się bezbronne wobec manipulacji wywiadu obcego państwa? Bo jeśli tak, to sojusznicy USA będą mieli teraz podstawy, by wątpić, czy amerykańskie gwarancje bezpieczeństwa mają wartość. System może zacząć się chwiać.

„Nie sądzę, że rolą wywiadu powinno być określenie, czy takie działanie stanowi akt wojny” – zeznawał w Kongresie James R. Clapper, szef-koordynator amerykańskich służb wywiadowczych.

Ale o takiej swoistej cyberwojnie – lub też informacyjnej cyberwojnie, w której istotną rolę odgrywa właśnie internet – mówi się coraz częściej [patrz rozmowa z Jolantą Darczewską w „TP” nr 37/2016 – red.]. Tyle że to konflikt bardzo niekonwencjonalny, w którym od siły wojskowej ważniejszy jest wywiad i siła mediów – zwłaszcza społecznościowych.

„Walka informacyjna” to kluczowy element doktryny opracowanej przez szefa sztabu rosyjskiej armii Walerija Gierasimowa. Doktryna Gierasimowa umieszcza dezinformację, propagandę, manipulację w centrum wszelkich działań wojskowych. Wszystko po to, by „manipulować obrazem rzeczywistości u przeciwnika, podać mu błędne informacje i zakłócić proces podejmowania decyzji u jednostek, organizacji, rządów i społeczeństw”.

Oczywiście walka informacyjna, rozsiewanie plotek, propaganda i wojna psychologiczna są tak stare jak konflikty w ogóle. Ale powstanie internetu i następnie rozwój mediów społecznościowych tworzą dla nich warunki, jakich dotąd nie miały. I dopiero one pozwoliły na niemal bezpośrednie manipulowanie społeczeństwem przeciwnika.

„W porównaniu z tą bronią bomby i rakiety to epoka kamienia łupanego” – mówił niedawno w rozmowie z „Tygodnikiem” prof. Vincent Hendricks, dyrektor ośrodka badania informacji w Kopenhadze [patrz „TP” nr 49/2016 – red.].

Zamknięci w „bańkach”

Winna jest tu (także) ludzka natura – i natura mediów społecznościowych. Ludzie odruchowo otaczają się osobami podobnymi sobie, o podobnych poglądach i wartościach. Ten znany z psychologii mechanizm, zastosowany na Twitterze czy Facebooku, trafia na potężny wzmacniacz.

Stosowane przez te platformy algorytmy mają zachęcić nas do spędzania tam czasu poprzez dostarczanie nam treści, które się nam spodobają – i w ten sposób nieumyślnie zamykają nas w „informacyjnych bańkach”. Liberałowie czytają tylko wiadomości pasujące do światopoglądu liberałów. Lewicowcy – lewicowców. Konserwatyści – konserwatystów. W takiej „cyberkomorze echowej” łatwiej przyjmuje się fakty (lub rzekome fakty), które potwierdzają to, w co i tak wierzymy.

Tymczasem wytrawni manipulatorzy są w stanie stworzyć liczne warianty każdego przekazu, subtelnie różniące się od siebie, by wpłynąć na miliony ludzi. To propaganda à la carte, dostosowana do indywidualnych gustów, wzmacniana przez społeczny dowód (rzekomej) słuszności – bo trafiająca do nas często nie z jakiegoś nieznanego źródła, lecz od naszych znajomych. Według badań psychologów z Uniwersytetu Stanforda tak dopasowany do profilu psychologicznego odbiorcy przekaz reklamowy ma aż o 1400 proc. większy współczynnik konwersji – czyli prawdopodobieństwo, że ludzie po obejrzeniu przekazu podejmą konkretne działania.

Niemcy na celowniku

W świecie nie reklamy, lecz polityki, „pól bitewnych” było tu już w niedawnej przeszłości wiele: Iran, Estonia, Ukraina, Wielka Brytania, ostatnio USA.

Także Niemcy, którzy nie mają złudzeń, że w tym roku – roku wyborów do Bundestagu (zaplanowanych na wrzesień) – będą następni jako cel zmasowanych ataków. Hybrydowa cyberwojna, bez „zielonych ludzików” i zatykania flag, a zamiast tego ze starciami hakerów i z rozsiewaniem dezinformacji, właśnie wzięła ich na cel. „Mamy do czynienia z fenomenem o rozmiarach, których dotąd nie widzieliśmy” – mówił rzecznik rządu Steffen Seibert.

I tak, przykładowo, strony internetowe rozsiewające fałszywki – najczęściej opisujące domniemane zbrodnie, których mieli na Niemcach dopuścić się imigranci – zaczęły działać już ponad rok temu, ale ich aktywność teraz rośnie. Jednocześnie wzrasta aktywność hakerów atakujących cele na terytorium Niemiec i usiłujących wykradać – jak w USA – materiały mogące w niekorzystnym świetle stawiać zwolenników kanclerz Angeli Merkel.

W 2015 r. niemiecki kontrwywiad odnalazł na serwerach Bundestagu internetowego „robaka”, który mógł dawać napastnikom dostęp do komputerów parlamentarzystów i ich asystentów. „Odciski palców” na tym programie są identyczne jak te, które odnaleziono na serwerach Partii Demokratycznej w USA: oba programy słuchały poleceń z serwera kontrolnego o tym samym adresie: 176.31.112[.]10. Niemiecki kontrwywiad jednoznacznie wskazał palcem na Rosję. A miesiąc temu informował też, że zaobserwował „ogromne zaangażowanie środków finansowych” i narzędzi propagandowych w celu destabilizowania rządu Merkel i wsparcia partii skrajnie prawicowych i skrajnie lewicowych.

Europa zaspała

Rosjanie oczywiście nie są jedynymi, którzy prowadzą podobne operacje. Wystarczy wspomnieć o amerykańskiej cyberkampanii wymierzonej w tzw. Państwo Islamskie: od siania dezinformacji, po włamania, ataki blokujące serwery czy tworzenie fałszywych profili podszywających się pod przedstawicieli tej organizacji – to działania jak wyjęte żywcem z tego samego podręcznika. Tylko cel jest inny.

Żadne światowe mocarstwo nie może sobie dziś pozwolić na zaniedbywanie swoich sił internetowych. Amerykańskie Cyber Command (w wolnym przekładzie: Naczelne Dowództwo Sił Cybernetycznych) w ciągu trzech lat zwiększyło trzykrotnie swą liczebność. Chińczycy stworzyli jednolity system dowodzenia, gromadząc pod jednym dachem dziesiątki operujących dotąd niezależnie grup hakerów. Trwa światowy wyścig zbrojeń – i tylko układ sił jest nieco inny niż dotąd. Europa zaspała – w odróżnieniu od Chin, Iranu czy Izraela [o cyberwojnie patrz także „TP” nr 20/2009 – red.].

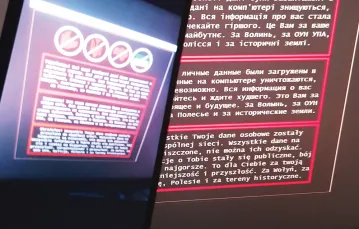

Do tego operacje takie jak – prawdopodobnie amerykańsko-izraelskie – ataki przy użyciu bojowego wirusa Stuxnet, który opóźnił prace nad irańską bombą atomową, pokazały, że sieć jest czymś więcej niż tylko frontem wojny psychologicznej i socjologicznej [o atakach przy użyciu Stuxnetu patrz „TP” nr 43/2012 – red.]. Można za jej pomocą wyrządzić realne zniszczenia. „Robaki” przemycono do irańskich systemów kontrolujących program atomowy, po czym przez kilka lat wykradały one dane, niszczyły komputery i subtelnie manipulowały pracą oczyszczających uran wirówek, tak aby niezauważenie sabotować prace nad bombą atomową.

To marzenie stratega: spenetrowanie systemów przeciwnika i zarazem uniknięcie wykrycia pozwala w kluczowym momencie zadać mu cios, który może przeważyć szalę konfliktu. Na przykład przez wyłączenie prądu czy paraliż komunikacyjny. Bo co się stanie, jeśli w kluczowym momencie w całym państwie wysiądzie internet?

Cyfrowa bomba atomowa

To precyzyjnie wymierzone ataki. Ale internet ma też już najwyraźniej swoją broń masowego rażenia.

We wrześniu 2016 r. Bruce Schneider, znany specjalista od komputerowego bezpieczeństwa wykładający na Uniwersytecie Harvarda, opisał na swoim blogu serię zagadkowych ataków, do których dochodziło na różne firmy w ciągu poprzednich kilkunastu miesięcy. Napastnicy stosowali klasyczne ataki DdoS, polegające na zalewaniu serwerów danymi, zapytaniami i wyszukaniami w takich ilościach, że te dławią się i padają. Ale te ataki były nieco inne: powoli zwiększały swoją intensywność, tak jakby ktoś testował systemy obronne firm odpowiadających za infrastrukturę internetu. Konkretnie: firm zarządzających kluczowymi węzłami sieci, bez których reszta sieci przestaje działać. Napastnik zmuszał obrońcę do pokazania wszystkich swoich kart, sprawdzał jego systemy i się wycofywał. „Ktoś uczy się, jak wyłączyć internet” – pisał Schneider. Wskazywał, że taki atak wymaga ogromnej wiedzy i środków, więc zapewne stoi za nim jakieś państwo.

Chwilę później nastąpił atak na firmę Dyn, prowadzącą rejestr DNS (rodzaj internetowej książki adresowej). To dzięki DNS wpisanie w wyszukiwarce adresu tygodnikpowszechny.pl prowadzi na tę stronę, mimo że dla komputerowych systemów każdy podpięty komputer ma nie nazwę, lecz wielocyfrowy numer identyfikacyjny. Atak polegał na tym, że do serwerów „zapukało” jednocześnie kilka milionów tanich chińskich kamerek internetowych, które dzięki słabym zabezpieczeniom zainfekowano wirusem. Serwery padły na wiele godzin, a całe Wschodnie Wybrzeże USA straciło dostęp do internetu. A i tak eksperci szacują, że napastnik wykorzystał zaledwie 20 proc. mocy swojej sieci.

Jeśli w internecie toczy się wojna, to ktoś właśnie przetestował swoją bombę atomową.

„Generałowie zawsze przygotowują się do poprzedniej wojny” – to stare powiedzenie, ale wciąż się sprawdza. Samoloty, rakiety balistyczne, komandosi jako wyznaczniki potęgi zachodnich państw mogą okazać się tak drugorzędne dla następnego konfliktu, jak okazała się francuska Linia Maginota w 1940 r.

Co więcej: wiele wskazuje na to, że ten konflikt już trwa, tyle że dopiero teraz zaczynamy odczuwać jego skutki. A przypadek nowego prezydenta USA – niezależnie od tego, czy rosyjskie cyberataki odegrały kluczową rolę dla jego sukcesu, czy też wywołały „tylko” chaos i nieufność wobec wyborczych procedur, koniec końców osłabiając pozycję Stanów i Trumpa jako ich przywódcy – jest tego najmocniejszym jak dotąd dowodem. ©

Autor jest dziennikarzem Polsat News, stale współpracuje z „TP”.

Mocarstwa ery internetu

To nowe pole bitwy z nowymi regułami. Nie wszystkie stare mocarstwa nauczyły się ich na czas, więc układ sił w cyberwojnie jest inny niż kiedyś. Oto główni gracze internetowego konfliktu:

USA

Niekwestionowany lider z niezrównanymi możliwościami technicznymi. Choć z różnych powodów – w przeciwieństwie do Chin czy Rosji – zwykle amerykańskie cyberoperacje odbywały się w głębokim cieniu. W 2010 r. Pentagon połączył internetowe siły i środki armii lądowej, sił powietrznych, marynarki i marines, tworząc US Cyber Command. W ostatnich latach ten nowy rodzaj sił zbrojnych gwałtownie się rozrósł: z 1800 ludzi w 2014 r. do 6 tys. w 2016 r. NSA, czyli agencja zajmująca się wywiadem i kontrwywiadem w przestrzeni komunikacyjnej, także w internecie, sfinalizowała w 2013 r. budowę na pustyni w Utah największej serwerowni świata: centrum przetwarzania danych o powierzchni 140 tys. m kw. Szacuje się, że ośrodek może „zmagazynować” 12 mld gigabajtów danych.

Chiny

Z terytorium Chin operuje co najmniej 20 grup określanych mianem APT (Advanced, Persistent Threat, zaawansowane trwałe zagrożenie). APT to najczęściej dobrze zorganizowane i finansowane grupy hakerskie, prawdopodobnie związane z rządami, siłami zbrojnymi, wywiadami czy dużymi grupami przestępczymi. Jeden z najaktywniejszych APT jest identyfikowany z jednostką numer 61398 chińskiej armii. W 2014 r. Departament Sprawiedliwości USA wystosował akt oskarżenia przeciw pięciu jej żołnierzom, którzy mieli stać za kampanią wykradania tajemnic handlowych amerykańskich spółek. Chińscy hakerzy wykradali tajemnice firm Google, Lockheed-Martin, RSA Security i innych. W 2014 r. udało im się wykraść kompletną listę płac pracowników rządu federalnego USA, zawierającą dane 21 mln ludzi. Po ujawnieniu tych incydentów przez USA i groźbie „odpowiedzi” Pekin i Waszyngton doszły do porozumienia, którego skutkiem ma być duży spadek liczby ataków chińskich hakerów. Przynajmniej tych ujawnionych.

ROSJA

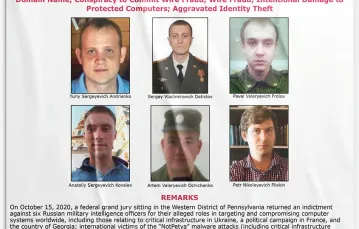

Zarówno rosyjska armia, jak też wywiad cywilny FSB i wojskowy GRU zainwestowały poważne sumy w siły i środki cyberwywiadu i cyberwojny, widząc w nich narzędzie do prowadzenia walki asymetrycznej: stosunkowo niskim kosztem mogą szachować o wiele bardziej zaawansowanego technicznie przeciwnika. Co najmniej dwie niezwykle aktywne grupy APT są identyfikowane z rosyjskim wywiadem. APT28, znani też jako „Fancy Bear”, to prawdopodobnie hakerzy na usługach wywiadu wojskowego GRU. Z kolei APT 29 (znani jako „Cozy Bear”) to oddział wywiadu FSB. Obie grupy brały udział w atakach na europejskie instytucje, amerykański Departament Stanu, Biały Dom, na ukraińskie siły zbrojne, a nawet na francuskie stacje telewizyjne. W przypadku włamania na serwery Partii Demokratycznej obie organizacje miały włamać się tam równolegle, najwyraźniej nieświadome nawzajem swojej obecności.

IZRAEL

Izraelskie firmy kontrolują 10 proc. światowego rynku cyberbezpieczeństwa. To potencjał, z którego tutejszy wywiad korzysta chętnie. Izrael miał być współautorem wymierzonych w Iran ataków wirusa Stuxnet. W 2014 r. Izrael był wskazywany jako prawdopodobny sprawca ataku na firmę Kaspersky Lab, której skradziono dane dotyczące cyberataków ze strony państw.

IRAN

Internetowe „skrzydło” Strażników Rewolucji, grupa hakerska „Rocket Kitten”, ma odpowiadać za ataki na cele na Bliskim Wschodzie i w USA. W 2012 r. atakowała systemy państwowej firmy naftowej Saudi Aramco – Arabia Saudyjska to główny rywal Teheranu w regionie – paraliżując 30 tys. komputerów i niszcząc jej strukturę informatyczną.

WIELKA BRYTANIA

To najważniejszy ośrodek cyberbezpieczeństwa i, co z tym się wiąże, cyberwywiadu w Europie. Brytyjski wywiad, ściśle współpracujący z amerykańskim, został przyłapany w 2013 r. na podpinaniu się pod podmorskie kable, przenoszące nieszyfrowane dane Google i Yahoo.

KOREA PÓŁNOCNA

Choć poddani Kim Dzong Una mają dostęp tylko do wewnątrzpaństwowej, propagandowej podróbki internetu, reżim inwestuje w hakerów. W 2014 r. Pjongjangowi przypisano autorstwo ataku na Sony Pictures, w odpowiedzi na wyprodukowanie przez tę firmę komedii o Kimie. ©