Wykupienie dostępu pozwoli Ci czytać artykuły wysokiej jakości i wspierać niezależne dziennikarstwo w wymagających dla wydawców czasach. Rośnij z nami! Pełna oferta →

Pierwsza to angażowanie się w DZIAŁANIA RZECZNICZE, wspieranie pracą i pieniędzmi organizacji zajmujących się tym tematem, wreszcie lobbing polityczny. Jednak nie można zakładać, że te działania przyniosą szybki skutek.

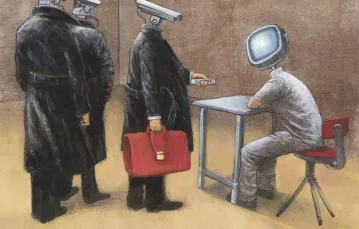

Druga metoda to ZABEZPIECZANIE SWOJEJ KOMUNIKACJI z innymi. Współczesne technologie szyfrujące są efektywne i coraz łatwiejsze w użyciu, ale ciągle jeszcze wymagają podstawowej wiedzy, żeby z nich skutecznie korzystać. Problem z szyfrowaniem polega także na tym, że obydwie strony muszą korzystać z odpowiedniej technologii: komunikat zaszyfrowany na moim urządzeniu musi przecież zostać rozszyfrowany na urządzeniu osoby, z którą chcę rozmawiać. Skuteczność obrony społeczeństwa przed nadzorem w dużej mierze zależeć będzie od skali i zasięgu kampanii społecznych uświadamiających istotę problemu.

Pierwszy krok możemy zrobić już teraz. Portal Niebezpiecznik.pl opublikował trzypunktową rekomendację samoobrony inwigilacyjnej:

– ZAINSTALOWANIE OPROGRAMOWANIA SIGNAL,tworzonego przez organizację Open Whisper, na urządzeniach Android oraz iPhone. Signal pozwala na wysyłanie szyfrowanych wiadomości i toczenie szyfrowanych rozmów przez internet. Jest łatwy w obsłudze – zastępuje standardową aplikację do wysyłania esemesów i automatycznie rozpoznaje innych użytkowników Signal;

– WYKORZYSTANIE TECHNOLOGII VPN na domowym routerze, żeby wykluczyć możliwość monitorowania naszego ruchu internetowego. Informacje o odwiedzanych przez nas stronach, oglądanych filmach i czytanych książkach rzadko kiedy uznajemy za tajemnicę, ale pozwalają one na budowanie precyzyjnych profili psychologicznych i dają możliwość manipulowania nami;

– SZYFROWANIE TWARDYCH DYSKÓW i innych nośników pamięci. Obecnie wszystkie systemy operacyjne mają opcję szyfrowania danych – i należy z niej korzystać. W ten sposób nawet fizyczny dostęp do naszych informacji będzie oznaczał konieczność naszej zgody na ich odczytanie, jeśli tylko my będziemy znali hasło.

SZCZEGÓLNĄ UWAGĘ na zabezpieczenie komunikacji przed inwigilacją powinny zwrócić firmy. Po informacjach ujawnionych przez Edwarda Snowdena mamy dość wyraźny obraz skali i inwazyjności inwigilacji globalnej populacji przez służby Stanów Zjednoczonych, ale przecież podobne programy przechwytywania, archiwizowania i analizowania komunikacji mają także Rosja, Chiny i duże kraje europejskie. Jedną ze skutecznych metod zabezpieczenia się przed takimi sytuacjami jest wprowadzenie technologii szyfrowania maili technologią PGP wewnątrz firmy jako standardu – a z tym poradzi sobie każdy, nawet najmniejszy dział IT. ©

CZYTAJ TAKŻE:

- PiS w pośpiechu nowelizuje ustawę o policji, zwiększając jej możliwości nadzoru nad naszą komunikacją. Marna pociecha, że to tylko twórcze rozwinięcie pomysłów poprzedniej ekipy - pisze Jarosław Lipszyc.

- Mówią byli funkcjonariusze: To, co niepokoi prawników, jest niezbędne do zwalczania przestępczości. Po uwzględnieniu ich zastrzeżeń, policję i tajne służby można by równie dobrze rozwiązać.

- Adam Bodnar, rzecznik praw obywatelskich: Brak niezależnego organu kontroli nad działalnością służb specjalnych to jedna z największych porażek ostatniego 25-lecia. Rozmawia Anna Goc.