Wykupienie dostępu pozwoli Ci czytać artykuły wysokiej jakości i wspierać niezależne dziennikarstwo w wymagających dla wydawców czasach. Rośnij z nami! Pełna oferta →

Amerykańskie siły zbrojne i wywiad muszą zostać postawione w stan najwyższej gotowości, a na stole muszą się znaleźć wszystkie opcje, jakimi nasz kraj dysponuje” – grzmiał na łamach „New York Timesa” Thomas Bossert, były doradca ds. bezpieczeństwa wewnętrznego i przeciwdziałania terroryzmowi podkreślając, że USA muszą „zastrzec dla siebie prawo do jednostronnej samoobrony”.

Takie słowa poważni politycy wypowiadają zwykle dopiero po tym, jak padną strzały. Gdy napastnik użyje już fizycznej siły, by niszczyć i zabijać. Tym razem były wysoki urzędnik w gabinetach George’a W. Busha i Donalda Trumpa wezwał do pełnej mobilizacji, choć fizycznych zniszczeń na razie nie ma. Jego reakcja nie jest jednak odosobniona, bo ten konkretny atak może się okazać bardziej destrukcyjny niż jakakolwiek bomba.

To atak na wszystkich

Wykryto go przypadkiem. Na początku grudnia pracownik FireEye, jednej z czołowych firm polujących na cyberzagrożenia, dostał powiadomienie, że ktoś podejrzany zalogował się do firmowej sieci. Reakcja była natychmiastowa. Setka pracowników firmy zaczęła sprawdzać zabezpieczenia, przeczesując ponad 50 tys. linijek komputerowego kodu. To, co odkryli, było wstrząsające.

Napastnik wdarł się do ich sieci posługując się programem stanowiącym fundament sieciowego bezpieczeństwa: narzędziem SolarWinds Orion. To aplikacja służąca do zarządzania najbardziej podstawowymi, intymnymi niemal, funkcjami sieci komputerowych w setkach tysięcy firm i instytucji na całym świecie. Kimkolwiek byli napastnicy, zdołali wykorzystać mechanizm automatycznej aktualizacji Oriona i zainstalowali w nim furtkę, która mogła potencjalnie dawać niemal nieograniczony dostęp do zawartości całej korporacyjnej sieci.

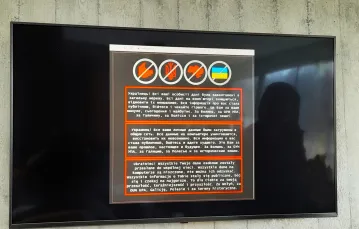

To tak zwany atak na łańcuch zaopatrzeniowy. Działa jak swoisty koń trojański (choć nazwa „koń trojański” w bezpieczeństwie komputerowym jest używana do opisania innego sposobu penetracji zabezpieczeń). Zamiast forsować drzwi twierdzy, jaką jest komputerowa sieć wewnętrzna danej organizacji, napastnik prześlizguje się do środka ukryty w elemencie wcześniej zweryfikowanym i uważanym za zaufany. Klasycznym przykładem tego typu włamania jest kataklizm wywołany przez oprogramowanie NotPetya. Dostało się do wnętrza ukraińskich firm i organizacji dzięki przejęciu aktualizacji systemu monitorowania rozliczeń księgowych, narzucanego wszystkim przez ministerstwo finansów. W 2019 r. o prowadzenie na szeroką skalę ataków o podobnym charakterze oskarżono Chińczyków, którzy mieli (co wielu ekspertów poddawało w wątpliwość) umieszczać w komponentach komputerowych mikroczipy pozwalające na swobodnie penetrowanie komputerów. Edward Snowden twierdził, że podobne techniki, na stosunkowo niewielką skalę, stosował amerykański wywiad. Być może robiło to także niemieckie BND.

Poza NotPetya, tamte (niepotwierdzone) ataki miały być precyzyjnie wymierzone w konkretne, wybrane cele. Atak na SolarWinds jest inny. To atak na wszystkich.

Narzędzie Orion było darzone tak wielkim zaufaniem, że – według danych SolarWinds – mogło być stosowane nawet przez 33 tys. firm (w tym 425 spośród 500 największych w USA) oraz przez wiele państwowych instytucji niemal na całym świecie. Teraz firma zapewnia, że nie wszyscy klienci padli ofiarą ataku. Zawierającą „furtkę” wersję oprogramowania mogło pobrać „zaledwie”... 18 tys. klientów. Drobną pociechą może być to, że skala ataku oznacza, że chyba żadna organizacja przestępcza czy szpiegowska świata nie mogłaby w pełni wykorzystać tak wielkiego łupu. Po prostu nie ma na świecie dość hakerów, by dogłębnie przeczesać taką liczbę komputerów.

Wystarczy jednak, że napastnicy solidnie przejrzeli sieci najważniejszych z celów. Wśród zidentyfikowanych ofiar ataku są m.in. amerykańskie departamenty handlu, skarbu, bezpieczeństwa narodowego oraz Administracja Bezpieczeństwa Jądrowego i federalna Administracja Skarbowa, a także wszystkie największe firmy telekomunikacyjne w USA. Ta lista będzie rosnąć, a narażone są także cele daleko poza amerykańskim terytorium, takie jak brytyjska Narodowa Służba Zdrowia, Parlament Europejski czy Agencja Wsparcia NATO. Dzięki informacji o przetargach publicznych wiadomo, że z oprogramowania Orion korzystało także polskie MSWiA.

Apokalipsa? To nie przesada

Nikt nie jest dziś w stanie powiedzieć, jakich zniszczeń mogą dokonać napastnicy. Z natury oprogramowania zarządzającego siecią wewnętrzną wynika, że ma ono dostęp do niemal wszystkiego, co się w niej dzieje. To oznacza potencjalnie nieograniczony dostęp do wszystkich podpiętych komputerów oraz aktywnych elementów łączących je w sieci. Wykorzystywane są do tego uprzywilejowane konta administracyjne, co daje w zasadzie nieograniczone możliwości stronie atakującej. Może wprowadzać do systemu dowolne inne oprogramowanie, wynosić na zewnątrz dowolne informacje z systemów firmowych, czy też pozostawiać dodatkowe tylne furtki, które pozostaną jeszcze przez długi czas nieodkryte. Atakujący związani z aferą SolarWinds wykazali się przy tym taką ostrożnością, że wszelkie takie operacje były znakomicie zakamuflowane. Ich działalność nie podniosła żadnych alarmów ostrzegających o sabotażu, a generowany ruch sieciowy był sprytnie ukryty i sprowadzony do minimum pozostającego poniżej czułości wszelkich systemów obronnych.

– W zasadzie, gdyby włamywacze nie trafili na wysoko wyspecjalizowaną w wykrywaniu ataków firmę FireEye, mogliby niczym nie niepokojeni prowadzić działalność szpiegowską jeszcze przez wiele długich miesięcy – mówi Michał Jarski, szef zespołu badawczego cyberbezpieczeństwa firmy CypherDog.

Sytuacji zdecydowanie nie poprawia fakt, że pierwsze próby włamań przy pomocy Oriona – co dopiero teraz ustalili eksperci od cyberbezpieczeństwa – miały miejsce już rok temu, a do pierwotnej infekcji mogło dojść w marcu. Co oznacza, że napastnicy, zupełnie niezauważeni, mogli grasować w sieciach od dziewięciu miesięcy. W tym kontekście słowo „apokalipsa” nie wydaje się przesadne.

„Napastnik wykazał się cierpliwością, bezpieczeństwem operacyjnym i zaawansowanym poziomem rzemiosła” – napisała w swoim raporcie Agencja ds. Cyberbezpieczeństwa i Bezpieczeństwa Infrastruktury CISA, nazywając atak „śmiertelnym zagrożeniem”. „Usunięcie tego napastnika z zaatakowanych systemów będzie bardzo skomplikowane i będzie wyzwaniem dla wszystkich organizacji”.

Nie wystarczy informacja, że atak miał miejsce. On cały czas ma miejsce, dopóki wszystkie narażone na niego systemy nie zostaną oczyszczone. To oznacza przeczesywanie sieci komputerowych niemal maszyna po maszynie przy jednoczesnym utrzymaniu ich funkcjonalności. Nie da się po prostu wyłączyć wszystkich komputerów np. amerykańskiej skarbówki, i zacząć od nowa.

Operacja pozbywania się napastnika z systemów może trwać miesiącami, jeśli nie latami, a to jeszcze nie jest najgorsza wiadomość. Wśród zaatakowanych były firmy tworzące kluczowe dla bezpieczeństwa światowego internetu narzędzia, w tym Microsoft i wspomniane FireEye. Jeśli napastnikom udało się zdobyć dostęp do ich wewnętrznych narzędzi, a istnieją poważne obawy, że tak się stało, mogą wykorzystać je do kolejnej fali ataków. Kostki domina dopiero zaczynają się przewracać.

Gdy Trump śpi, misie harcują

Najważniejsze pytanie brzmi: kto za tym stoi. To jednocześnie zwykle pytanie najtrudniejsze. W świecie cyberszpiegostwa i cybersabotażu ustalenie faktu, że doszło do ataku, bywa trywialne w porównaniu z dojściem do tego, kto go przeprowadził. Hakerzy mają do dyspozycji niezliczone narzędzia do ukrywania tożsamości. Korzystają często z komponentów różnego pochodzenia, tworzonych przez zespoły o różnej proweniencji, a oferowane na czarnym rynku w tzw. DarkNecie. W tym przypadku charakter, stopień skomplikowania i zaawansowania ataku zdaje się nie pozostawiać wątpliwości, że stoi za nim cały arsenał państwa. Eksperci i politycy nie mają raczej wątpliwości, którego.

– Możemy dość jasno powiedzieć, że za tą działalnością stoją Rosjanie – oświadczył amerykański Sekretarz Stanu Mike Pompeo. Chociaż specjaliści FireEye są w tej materii ostrożni i sami określili atakujących, jako „jeszcze niezidentyfikowanych”, to – według rządowych źródeł „Washington Post” – Amerykanie są pewni, że ataku dokonała ich wieloletnia nemesis. Należąca do Służby Wywiadu Zagranicznego Federacji Rosyjskiej hakerska supergrupa, znana na Zachodzie pod numerycznym oznaczeniem APT29 lub pod nadanym jej kryptonimem Cozy Bear („miły miś”). Ta sama organizacja miała odpowiadać za całą serię spektakularnych cyberataków, od włamań na serwery amerykańskiej Partii Demokratycznej przed poprzednimi wyborami prezydenckimi, po próby kradzieży wyników wstępnych badań nad szczepionkami na COVID-19 wiosną tego roku.

Czytaj także: Rosyjscy hakerzy z zespołu Sandworm to specjaliści od ataków na krytyczną infrastrukturę. Właśnie poznaliśmy ich twarze.

Co teraz? Bossert przestrzega, że w najbliższej przyszłości zdobyte przez hakerów dane mogą być wykorzystywane do destabilizacji sytuacji na całym świecie. „Logiczny wniosek jest taki, że musimy się zachowywać jakby rosyjski rząd kontrolował wszystkie spenetrowane sieci, ale nie jest jasne, co Rosjanie teraz zamierzają. Dostęp, który zdobyli, może zostać wykorzystany nie tylko do szpiegostwa” – spekulował Bossert. – „Mają moc niszczenia czy zmieniania danych i podszywania się pod prawdziwych ludzi. Wewnątrzkrajowe i geopolityczne napięcia mogą szybko eskalować, jeśli wykorzystają ten dostęp do wywierania wpływu i dezinformacji, a jedno i drugie jest typową rosyjską taktyką”.

Nawet, jeśli uda się udowodnić, że za atakiem rzeczywiście stoi Rosja, nie jest jasne, jak miałaby wyglądać odpowiedź. Cyberszpiegostwo, cybersabotaż i inne rodzaje internetowych ataków są ciągle w dużym stopniu Terra Incognita dla prawa międzynarodowego i zwyczajów rządzących relacjami międzypaństwowymi. Z pewnością można się spodziewać jakiejś formy kontrataków, może oficjalnego, międzynarodowego potępienia, sankcji ale... co dalej?

Prezydent-elekt Joe Biden wydaje się doceniać powagę sytuacji. W wydanym oświadczeniu stwierdza „ten atak stanowi śmiertelne zagrożenie dla naszego bezpieczeństwa narodowego. (...) Nie możemy pozwolić, by pozostał bez odpowiedzi”.

Przez najbliższe tygodnie osobą odpowiedzialną za taką odpowiedź będzie jednak Donald Trump, a ten skwitował całą sprawę na Twitterze, gdzie podważał słowa własnego szefa dyplomacji. „Ten cyber hack jest o wiele większy w Fake Newsowych Mediach niż w rzeczywistości. Dostałem pełną odprawę i wszystko jest pod kontrolą” – napisał 19 grudnia. „Rosja, Rosja, Rosja to stały okrzyk kiedy coś się dzieje, bo media Lamestreamowe z powodów finansowych boją się omawiać możliwość, że mogą za nim stać Chiny (a mogą)”.

Amerykański prezydent najwyraźniej śpi spokojnie. Specjaliści od cyberbezpieczeństwa mają za sobą i przed sobą bardzo wiele nieprzespanych nocy.